Wenn Sie ein Produkt erwerben, ob für die Arbeit oder private Zwecke, erwarten Sie, dass es wie vorgesehen funktioniert. Deshalb ist das OWASP-Benchmarking so wichtig, denn es ist quasi ein umfassendes Testprogramm, mit dem geprüft wird, wie gut die getesteten Sicherheitstools Ihre digitalen Informationen schützen. Es gilt als der Goldstandard der Sicherheitsbewertungen und liefert Entwickler:innen sowie Sicherheitsfachleuten wichtige Einblicke in den Sicherheitsstatus ihrer Anwendungen und die Präzision ihrer Sicherheitstesttools.

Wir bei New Relic wissen, wie wichtig Vertrauen und Zuverlässigkeit sind. Deshalb freuen wir uns umso mehr, Ihnen hervorragende Neuigkeiten zu bringen! New Relic Interactive Application Security Testing (IAST) hat die höchsten Anforderungen in diesem branchenweit anerkannten Test nicht nur erfüllt, sondern mit einem Ergebnis von über 100 % sogar übertroffen. Dieser Erfolg zeugt von unserem erklärten Ziel, Ihre digitale Umgebung zu schützen. Dabei können wir auf unser fundiertes Wissen und unsere Erfahrung im Bereich Application Performance Monitoring (APM) und jetzt auch im Bereich Sicherheit zurückgreifen.

Die Relevanz zuverlässiger Ergebnisse

Wenn es um den Schutz der Online-Aktivitäten Ihrer Kund:innen geht, müssen Sie sich auf die Sicherheitstools verlassen können, anstatt sich mit falschen Warnmeldungen herumzuschlagen. Das wissen wir. Das Ergebnis, das für uns bei der OWASP-Bewertung (Open Worldwide Application Security Project) besonders heraussticht, ist die nahezu unerreichte Zuverlässigkeit und Präzision bei IAST, das echte Sicherheitslücken zuverlässig erkennt, ohne auf falsche Fährten hereinzufallen, die eventuell problematisch erscheinen, aber nicht nachweisbar sind.

Bei vielen Sicherheitstesttools liegt der Schwerpunkt auf einer hohen Erkennungsrate. Diese bringt aber oft falsch-positive Ergebnisse mit sich, da alles Mögliche fälschlich als Sicherheitslücke gekennzeichnet wird. Das führt zu Unsicherheit sowie unnötiger Arbeit und Zeitverschwendung für Entwickler:innen. New Relic IAST hat bei der breiten Palette der im Rahmen der OWASP-Bewertung geprüften Schwachstellen eine unerreicht hohe Trefferquote erzielt. Mit IAST haben Sie quasi Ihren eigenen Privatdetektiv, der Fehler findet, die allen anderen entgehen würden – denn das sind die für heutige Anwendungen kritischsten Sicherheitsrisiken.

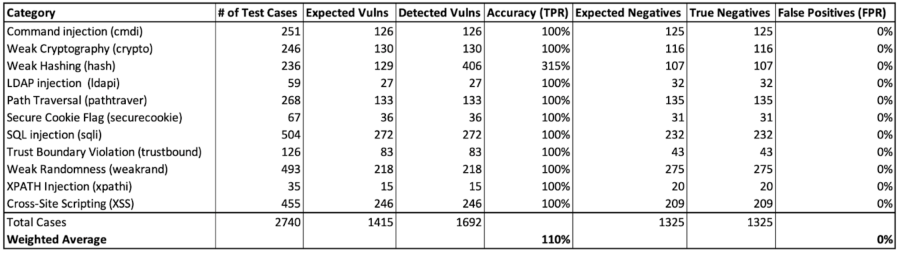

Laut OWASP v1.2 Benchmark erzielte New Relic IAST in allen elf Kategorien hinsichtlich der Erkennung echter Schwachstellen 110 %, falsch-positive Ergebnisse machten null Prozent aus.

Es sollte nicht unerwähnt bleiben, dass wir ein paar Konfigurationsänderungen am APM Agent vorgenommen hatten, um eine Instrumentierung für Meldungen niedriger Relevanz zu ermöglichen, sodass IAST auch geringste Anzeichen für Sicherheitsrisiken erfasste.

IAST wurde durch OWASP v1.2 Benchmark auf Herz und Nieren geprüft, und die Ergebnisse sprechen für sich: Nach 2.740 Tests gab es Bestnoten bei der Erkennung echter Gefährdungen – und kein einziges falsch-positives Resultat. Angesichts immer raffinierterer Cyberbedrohungen sind Entwickler:innen auf präzise Sicherheitstools und eine zuverlässige Erkennung ausnutzbarer Schwachstellen angewiesen, wenn sie selbst Teil der Sicherheitslösung eines Unternehmens sein sollen.

315 % in der Kategorie „Weak Hashing“

Was bedeutet eine Bewertung von mehr als 100 % in der Weak-Hashing-Kategorie eigentlich? Mit diesen Testfällen soll die Datenintegrität geprüft werden, ohne die Originaldaten speichern zu müssen. Im Gegensatz zur Verschlüsselung ist das Hashing nur in eine Richtung möglich. Tests für schwaches Hashing konzentrieren sich auf die Fähigkeit, Schwachstellen in der Verwendung von Hashing-Funktionen vor allem für die Passwortspeicherung oder für Datenintegritätsprüfungen zu erkennen. Zu den häufig geprüften Schwächen gehören:

- Einsatz bereits eingestellter oder schwacher Hashing-Algorithmen (z. B. MD5, SHA-1), die für Kollisions- oder Urbild-Angriffe anfällig sind.

- Mangelndes Salting, sodass Hashwerte anfälliger für Rainbow-Table-Angriffe werden.

- Unzureichende Hashing-Iterationen, sodass Hashwerte leichter Brute-Force-Angriffen zum Opfer fallen.

- Missbrauch von Hashfunktionen oder Bibliotheken.

- Speichern vertraulicher Informationen mit unzureichendem oder ganz ohne Hashing, sodass bei Angriffen auf den Datenspeicher die Gefahr einer Preisgabe besteht.

Einer der entscheidenden Faktoren bei unserer Bewertung ist die Tatsache, dass New Relic IAST alle Codepfade zur Bereitstellung einer bestimmten API ausführt, ob im Anwendungscode oder im Anwendungsframework. Andere Lösungen konzentrieren sich oft nur auf die Anwendungsdateien. Wir sehen uns Ihre gesamte Anwendung an. Die Anwendungsdateien sind die Bausteine einer Anwendung. Das Framework wiederum ist ein Toolset oder eine Infrastruktur und ermöglicht eine effizientere Anwendungsentwicklung, da es zahlreiche der grundlegenden Details handhabt. Als schwacher Hash-Algorithmus wird SHA1 von New Relic IAST bei der Prüfung des Java-Laufzeitframeworks markiert:

stackTrace:

'java.security.MessageDigest.getInstance(MessageDigest.java:84)',

'sun.security.pkcs.SignerInfo.verifyTimestamp(SignerInfo.java:588)',

'sun.security.pkcs.SignerInfo.getTimestamp(SignerInfo.java:569)',

'sun.security.pkcs.SignerInfo.verify(SignerInfo.java:329)',

'sun.security.pkcs.PKCS7.verify(PKCS7.java:579)',

'sun.security.pkcs.PKCS7.verify(PKCS7.java:596)',

'sun.security.util.SignatureFileVerifier.processImpl(SignatureFileVerifier.java:283)',

'sun.security.util.SignatureFileVerifier.process(SignatureFileVerifier.java:259)',

'java.util.jar.JarVerifier.processEntry(JarVerifier.java:323)',

'java.util.jar.JarVerifier.update(JarVerifier.java:234)',

'java.util.jar.JarFile.initializeVerifier(JarFile.java:394)',

'java.util.jar.JarFile.getInputStream(JarFile.java:470)', vulnerabilityDetail: [

{

target: 'NONE',

type: 'Weak Hash Algorithm',

detail: 'Unsecured/Weak algorithm used for KeyPairGeneration, Algorithm: SHA-1',

executedQuery: [ 'SHA-1' ],

referentialExecutedQuery: [ 'SHA-1' ],

vulnerabilityState: 'PROBABLE'

}

],IAST bringt nicht nur die häufigsten Gefahren ans Licht, sondern kann sich auch an neue Herausforderungen anpassen und gibt Ihnen die Gewissheit, dass Ihre digitale Welt gut geschützt ist.

Die Einschränkungen von OWASP Benchmark

Natürlich feiern wir die Leistung unseres Tools, aber wir sollten erwähnen, dass OWASP Benchmark ein paar Einschränkungen hat. Die Benchmark-Tests sind zwar sehr umfassend, sie finden aber vorwiegend in einer standardisierten Testumgebung statt. Daher erfasst OWASP Benchmark eventuell nicht die gesamte Komplexität echter Anwendungen oder z. B. Zero-Day-Schwachstellen und Fehler in der Geschäftslogik.

Das beeindruckende Ergebnis von über 100 % lässt aber vermuten, dass New Relic IAST nicht nur in Standardtests gut abschneidet, sondern auch darüber hinaus sehr leistungsfähig ist. Die Benchmark-Bewertung zu übertreffen deutet darauf hin, dass eine besondere Stärke von New Relic IAST die Erkennung subtilerer oder bisher unerkannter Schwachstellen sein könnte und das Tool mehr kann als das, worauf herkömmliche Testframeworks abzielen.

Besseres Sicherheitsbewusstsein

Ein weiterer wichtiger Aspekt des Erfolgs von IAST ist sein Beitrag zu einer besseren Sicherheitskultur. Das Abschneiden im OWASP Benchmark zeigt nicht nur, wie leistungsfähig IAST in Sachen Sicherheit ist, sondern auch, wie wichtig sicherheitsrelevante Best Practices sind. OWASP trägt durch umfassende Richtlinien und Community-Projekte zu einer besseren Sicherheitskultur bei und hat die Entwicklung von IAST stark beeinflusst. Durch die Ausrichtung an den OWASP-Praktiken schützt IAST nicht nur Anwendungen, sondern schult auch die Entwickler:innen, denn diese erhalten Einblicke in potenzielle Sicherheitslücken sowie tatsächliche Schwachstellen und erweitern so ihr Wissen über die mit jedem Update verbundenen Risiken. Dieser Ansatz macht umfassende Kenntnisse zur Cybersicherheit für alle zugänglich und rückt das Thema Sicherheit in den Mittelpunkt der Softwareentwicklung.

Die Zukunft

Die Wahl der besten Technologie für Ihr Unternehmen ist einem Autokauf nicht unähnlich. Das Produkt Ihrer Wahl muss zuverlässig und sicher sein und Ihre Anforderungen erfüllen. Benchmark-Tests sind quasi die Probefahrt, während der die Technologie auf Herz und Nieren geprüft wird. Solche Tests zeigen Unternehmen, welche Technologie für sie am besten geeignet ist, und Anbietern, welche Produktverbesserungen möglich oder notwendig sind.

Das Testen von Technologie ist eine komplexe Angelegenheit. Es ist aufwendig, kann Ressourcen verschlingen und ist manchmal mit Fehlern behaftet. Bevor Sie etwas Größeres kaufen, lesen Sie sich sicher Bewertungen durch und stellen viele Fragen – das Gleiche empfiehlt sich für Sicherheitssoftware. Ist sie wirklich so hervorragend, wie sie vorgibt? Um Testdaten beurteilen zu können und sich einen Eindruck zu verschaffen, wie glaubhaft die Angaben des Anbieters sind, ist Transparenz notwendig. Die grundlegenden Konzepte, hinter denen wir voll und ganz stehen, sind nachvollziehbare und reproduzierbare Resultate, anhand derer Sie genau sehen, was Sie für Ihr Geld bekommen.

Für die Zukunft haben wir uns vorgenommen, weiterhin zu erforschen, was möglich ist, und mit unseren Toolsets Barrieren zu überwinden – vor allem angesichts immer komplexer werdender Sicherheitsrisiken. Unsere aktuellen Neuentwicklungen und Auszeichnungen zeigen, wie wichtig es ist, sich nicht mit eingeschränkten Testkriterien zu genügen. Um stets gegen neue Gefahren gewappnet zu sein, sind Innovation und Anpassung vonnöten.

Es ist an Entwickler:innen, Sicherheitsfachleuten und Unternehmen, nicht nur hochentwickelte Tools wie New Relic IAST einzusetzen, sondern sich auch mit der gesamten Community auszutauschen und gemeinsam die Grenzen des Erreichbaren in Sachen Sicherheit und Datenschutz zu überwinden.

Legen Sie gleich los mit New Relic IAST

Wenn Sie ein kostenloses New Relic Konto haben und einen unterstützten Agent nutzen, dann haben Sie bereits Zugriff auf New Relic IAST. Bei Fragen steht Ihnen Ihr New Relic Account-Manager gerne zur Verfügung.

Sie haben noch kein New Relic Konto? Hier können Sie sich kostenlos registrieren. Damit erhalten Sie 100 GB zur Datenerfassung pro Monat sowie eine Komplettlizenz.

Die in diesem Blog geäußerten Ansichten sind die des Autors und spiegeln nicht unbedingt die Ansichten von New Relic wider. Alle vom Autor angebotenen Lösungen sind umgebungsspezifisch und nicht Teil der kommerziellen Lösungen oder des Supports von New Relic. Bitte besuchen Sie uns exklusiv im Explorers Hub (discuss.newrelic.com) für Fragen und Unterstützung zu diesem Blogbeitrag. Dieser Blog kann Links zu Inhalten auf Websites Dritter enthalten. Durch die Bereitstellung solcher Links übernimmt, garantiert, genehmigt oder billigt New Relic die auf diesen Websites verfügbaren Informationen, Ansichten oder Produkte nicht.