Quando você escolhe um produto, seja para trabalho ou uso pessoal, está esperando que entregue o que promete e tenha um desempenho como anunciado. É por isso que o OWASP Benchmark é tão importante. Pense nele como um teste rigoroso que mensura o quão bem as ferramentas de segurança protegem suas informações digitais. Ele é considerado o padrão ouro para avaliações de segurança, fornecendo a desenvolvedores e profissionais de segurança insights cruciais sobre a postura de segurança de seus aplicativos e a precisão de suas ferramentas de testes de segurança.

Na New Relic, entendemos o valor da confiança e fiabilidade, e é por isso que temos orgulho de compartilhar algumas notícias animadoras. O teste de segurança de aplicativo interativo (IAST) da New Relic não apenas atendeu, como superou os mais altos padrões definidos por esse teste do setor, com uma pontuação acima de 100%. Esse feito é um testamento de nosso compromisso em manter seu ambiente digital seguro e protegido, com base em nosso conhecimento consolidado e nossa experiência em monitoramento do desempenho de aplicativos (APM) e, agora, também em segurança.

A significância da precisão

Sabemos que quando se trata de proteger as atividades online de seus clientes, você quer uma segurança com a qual possa realmente contar: uma segurança que não fique dando alarmes falsos. No cerne de nossos resultados do OWASP (Open Worldwide Application Security Project), está a capacidade inigualável do IAST de identificar preocupações de segurança genuínas sem ser induzido ao erro por algo que parece ser uma vulnerabilidade, mas não pode ser provado.

Enquanto outras ferramentas de testes de segurança lutam para alcançar altas taxas de detecção, muitas vezes sinalizam erroneamente referências inofensivas como vulnerabilidades, causando preocupação desnecessária e ciclos de desenvolvimento desperdiçados. A solução New Relic IAST, no entanto, demonstrou um nível incomparável de precisão na detecção de uma ampla gama das principais vulnerabilidades do OWASP. É como ter um detetive de segurança extremamente habilidoso que consegue identificar problemas que outros poderiam deixar escapar, que representam os riscos de segurança mais críticos para aplicativos hoje em dia.

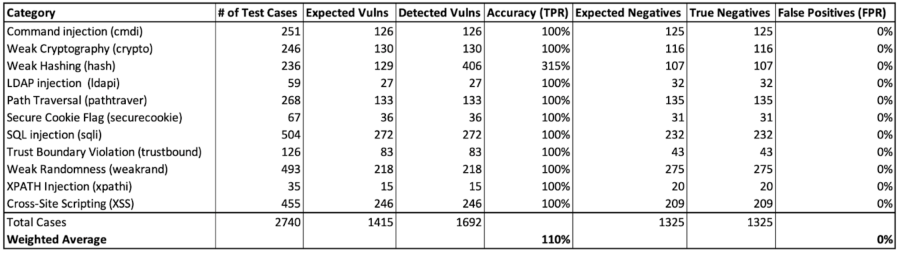

Com base no benchmark OWASP v1.2, o New Relic IAST teve uma pontuação de 110% em verdadeiros positivos e zero porcento em falsos positivos em todas as 11 categorias.

É importante salientar que fizemos algumas alterações de configuração no agente APM para habilitar uma instrumentação de baixa prioridade que permitisse ao IAST ficar mais atento aos sinais mais sutis de riscos de segurança.

Colocamos o IAST à prova com um teste rigoroso, o benchmark OWASP v1.2, e os resultados falam por si: uma pontuação perfeita na captura de ameaças reais e nenhum erro ao identificar falsos positivos em 2.740 casos de teste. Com as ameaças cibernéticas ficando mais sofisticadas, a precisão das ferramentas de segurança ao identificar vulnerabilidades exploráveis é fundamental para envolver os desenvolvedores como parte da solução de segurança, pois fica fácil de confiar e remediar.

315% em hashing fraca

O que uma pontuação acima de 100% na categoria de hashing fraca realmente significa? O objetivo desses casos de teste é verificar a integridade dos dados sem ter de armazenar os dados originais. Diferente da criptografia, a hashing é uma função de via única. Os testes para hashing fraca focam a capacidade de detectar vulnerabilidades em como as funções de hashing são usadas, principalmente para armazenamento de senhas ou verificações de integridade de dados. As vulnerabilidades comuns avaliadas são:

- Uso de algoritmos de hashing fracos ou obsoletos (por exemplo, MD5, SHA-1) que são vulneráveis a colisões ou ataques de pré-imagem.

- Falta de salting adequado, tornando os valores com hash aplicada mais suscetíveis a ataques de tabelas arco-íris.

- Iterações de hashing insuficientes, que podem deixar os valores com hash aplicada vulneráveis a ataques de força bruta.

- Mau uso de bibliotecas ou funções de hashing.

- Armazenamento de informações sensíveis com hashing inadequada ou ausente, com risco de exposição caso o armazenamento de dados seja comprometido.

Uma das principais funcionalidades para os nossos resultados é que o New Relic IAST exerce por completo todos os caminhos de código para atender a uma determinada API, seja no código ou no framework do aplicativo. Outras soluções focam apenas os arquivos do aplicativo, mas nós olhamos para seu aplicativo de maneira holística. Os arquivos do aplicativo são o alicerce de um aplicativo específico, mas o framework é um conjunto de ferramentas ou uma infraestrutura que fornece uma base para desenvolver um aplicativo com mais eficiência ao lidar com muitos dos detalhes de nível mais inferior. Como o SHA1 é considerado um algoritmo de hash fraca, ele é sinalizado pelo New Relic IAST quando examina o framework de runtime do JAVA, conforme exibido a seguir:

stackTrace:

'java.security.MessageDigest.getInstance(MessageDigest.java:84)',

'sun.security.pkcs.SignerInfo.verifyTimestamp(SignerInfo.java:588)',

'sun.security.pkcs.SignerInfo.getTimestamp(SignerInfo.java:569)',

'sun.security.pkcs.SignerInfo.verify(SignerInfo.java:329)',

'sun.security.pkcs.PKCS7.verify(PKCS7.java:579)',

'sun.security.pkcs.PKCS7.verify(PKCS7.java:596)',

'sun.security.util.SignatureFileVerifier.processImpl(SignatureFileVerifier.java:283)',

'sun.security.util.SignatureFileVerifier.process(SignatureFileVerifier.java:259)',

'java.util.jar.JarVerifier.processEntry(JarVerifier.java:323)',

'java.util.jar.JarVerifier.update(JarVerifier.java:234)',

'java.util.jar.JarFile.initializeVerifier(JarFile.java:394)',

'java.util.jar.JarFile.getInputStream(JarFile.java:470)',u vulnerabilityDetail: [

{

target: 'NONE',

type: 'Weak Hash Algorithm',

detail: 'Unsecured/Weak algorithm used for KeyPairGeneration, Algorithm: SHA-1',

executedQuery: [ 'SHA-1' ],

referentialExecutedQuery: [ 'SHA-1' ],

vulnerabilityState: 'PROBABLE'

}

],O IAST pode revelar os perigos mais comuns, mas também comprova sua capacidade de se adaptar a novos desafios, dando a você a tranquilidade de que seu mundo digital está em segurança.

Sobre as limitações do benchmark

Embora o desempenho da ferramenta mereça ser celebrado, também é essencial considerar as limitações do próprio OWASP Benchmark. Por mais abrangente que o benchmark seja, seu foco principal é na precisão em um ambiente de teste padronizado. Isso talvez não sintetize totalmente as complexidades dos aplicativos no mundo real nem a detecção de vulnerabilidades de dia zero e falhas de lógica de negócios.

No entanto, uma pontuação acima de 100% sugere que o New Relic IAST está apto a navegar por esses testes padrão, mas também tem capacidades avançadas que começam a abordar essas limitações. Por exemplo, a capacidade de superar o benchmark indica uma potencial robustez em detectar vulnerabilidades mais sutis ou não identificadas anteriormente, indo além do escopo dos frameworks de testes tradicionais.

Reforço da conscientização sobre segurança

Outro aspecto importante do sucesso do IAST é sua contribuição para a conscientização sobre segurança. O desempenho do IAST no OWASP Benchmark salienta sua perspicácia em segurança, mas também enfatiza o valor de seguir as práticas recomendadas de segurança. O OWASP, reconhecido por promover a conscientização sobre segurança com diretrizes abrangentes e projetos de comunidade, inspirou o desenvolvimento do IAST. Ao se alinhar com essas práticas, o IAST protege os aplicativos e educa os desenvolvedores. Ele fornece insights sobre possíveis lacunas em comparação com vulnerabilidades reais, melhorando o entendimento dos desenvolvedores sobre os riscos associados a cada atualização. Essa abordagem promove um processo de desenvolvimento mais seguro de maneira intrínseca, tornando o conhecimento sobre segurança cibernética avançada acessível a todos.

Seguindo em frente

A escolha da melhor tecnologia para sua empresa é como a escolha de um carro. Você quer algo confiável, seguro e que atenda às suas necessidades. É aí que entra o teste de benchmark: é como fazer um test drive para conferir o desempenho do carro. Esses tipos de teste podem ajudar a fundamentar decisões sobre qual tecnologia é mais adequada a uma organização e como os fornecedores podem melhorar ainda mais seus produtos.

Testar tecnologias pode ser complicado. Isso dá trabalho, usa muitos recursos e, às vezes, erros ocorrem. Assim como você lê avaliações e faz perguntas antes de fazer uma grande compra, é bom olhar de perto qualquer produto de segurança para garantir que seja tão forte quanto diz ser. A transparência é crucial para avaliar os dados de teste e entender se você pode realmente confiar no que um fornecedor diz. Estes são conceitos fundamentais: resultados abertos, reproduzíveis e sustentáveis que podemos garantir, assim você sabe exatamente o que está adquirindo.

Conforme seguimos em frente, a nossa meta é continuar explorando e indo além dos limites do que os nossos recursos podem lidar, princialmente à medida que os desafios de segurança se tornam mais complexos. Os nossos avanços recentes são um lembrete para continuar inovando e se adaptando, não importa quais novas ameaças entrem em nosso caminho ou as limitações dos benchmarks atuais.

Esse é um apelo para que desenvolvedores, profissionais de segurança e organizações usem ferramentas avançadas como o New Relic IAST e permaneçam engajados com a comunidade mais ampla para expandir os limites do que pode ser alcançado na proteção do nosso mundo digital.

Comece a usar o New Relic IAST hoje

Se você tem uma conta grátis da New Relic, já pode ter acesso ao New Relic IAST se estiver usando um agente com suporte. Para saber mais, fale com o seu representante de conta da New Relic e comece hoje mesmo.

Ainda não tem uma conta New Relic? Cadastre-se gratuitamente hoje mesmo. Sua conta gratuita inclui 100 GB/mês de ingestão de dados e um usuário completo.

As opiniões expressas neste blog são de responsabilidade do autor e não refletem necessariamente as opiniões da New Relic. Todas as soluções oferecidas pelo autor são específicas do ambiente e não fazem parte das soluções comerciais ou do suporte oferecido pela New Relic. Junte-se a nós exclusivamente no Explorers Hub ( discuss.newrelic.com ) para perguntas e suporte relacionados a esta postagem do blog. Este blog pode conter links para conteúdo de sites de terceiros. Ao fornecer esses links, a New Relic não adota, garante, aprova ou endossa as informações, visualizações ou produtos disponíveis em tais sites.