Cuando uno elige un producto —ya sea para el trabajo o para uso personal— uno espera que el producto haga lo que se supone que debe hacer. Por eso es que OWASP Benchmark es tan importante. Haz de cuenta que es una prueba rigurosa que mide si las herramientas de seguridad son realmente eficaces a la hora de proteger la información digital. Es el patrón de oro de las valoraciones de seguridad que proporciona a los desarrolladores y expertos de seguridad la información imprescindible que necesitan para saber cuál es la situación de seguridad de sus aplicaciones y la fiabilidad de sus herramientas de pruebas de seguridad.

En New Relic, comprendemos lo importante que son la confianza y la fiabilidad, y por eso nos da mucho gusto compartir con ustedes noticias excelentes. Las pruebas de seguridad de aplicaciones interactivas de New Relic (IAST) no solo han cumplido sino que han superado las normas más estrictas establecidas por estas pruebas de la industria, con una calificación que superó el 100%. Este logro es evidencia de nuestro compromiso con mantener un entorno digital seguro y se basa en nuestro profundo conocimiento y experiencia en el área de monitoreo del rendimiento de aplicaciones (APM), a lo que ahora añadimos la seguridad.

La importancia de la precisión

Sabemos que cuando se trata de proteger las actividades en línea de los clientes, es necesario poder contar con una seguridad en la que de verdad puedas confiar: una seguridad que no te dé falsas alarmas. En el centro de nuestros resultados de OWASP (Open Worldwide Application Security Project) se encuentra la incomparable capacidad de IAST para identificar preocupaciones de seguridad genuinas sin ser desviados por algo que aparenta ser una vulnerabilidad pero que no se puede demostrar.

Mientras que otras herramientas de pruebas de seguridad luchan por lograr altos índices de detección, también suelen alertar equivocadamente sobre referencias inocuas como si fueran vulnerabilidades ocasionando preocupaciones innecesarias y ciclos de desarrollo desaprovechados. Sin embargo, la solución New Relic IAST ha demostrado un nivel incomparable de precisión al detectar una amplia gama de las vulnerabilidades de OWASP más importantes. Es como tener a un detective de seguridad altamente competente que puede identificar problemas que otros pueden pasar por alto, que representan los riesgos de seguridad más críticos para las aplicaciones de hoy en día.

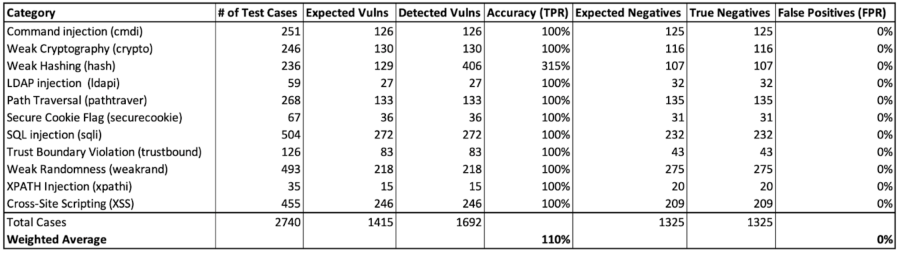

De acuerdo con la OWASP v1.2 Benchmark New Relic IAST logró un 110% de positivos legítimos y registró un cero por ciento de positivos falsos en las 11 categorías.

Vale la pena señalar que hicimos algunos cambios en la configuración del agente APM para permitir una instrumentación de baja prioridad que permite que las IAST estén más atentas a las señales más imperceptibles de riesgos de seguridad.

Hemos sometido a las IAST a una prueba rigurosa, la OWASP v1.2 Benchmark, y los resultados son innegables: una puntuación perfecta en la detección de amenazas verdaderas y cero errores a la hora de identificar los falsos positivos a lo largo de 2,740 casos de prueba. Dado que las amenazas cibernéticas se vuelven cada vez más sofisticadas, la precisión de las herramientas de seguridad para identificar las vulnerabilidades explotables es clave para involucrar a los desarrolladores como parte de la solución de seguridad porque es fácil confiar en ese aspecto y corregir.

315% en hash débil

¿Qué significa verdaderamente exceder el 100% en la categoría de hash débil? El objetivo de estos casos de pruebas es verificar la integridad de los datos sin necesidad de almacenar los datos originales. A diferencia del cifrado, la función hash es unidireccional. Las pruebas para hash débil se enfocan en la capacidad de detectar vulnerabilidades relacionadas a cómo se utilizan las funciones de hash, en particular para el almacenamiento de contraseñas o las verificaciones de integridad de datos. Se evalúan las siguientes vulnerabilidades comunes:

- El uso de algoritmos obsoletos o de hash débil (por ejemplo, MD5, SHA-1) que son vulnerables a colisiones o ataques preimagen.

- Falta de salting adecuado, lo que hace que los valores a los que se ha aplicado la función hash sean más susceptibles a los ataques de tabla arcoíris.

- Insuficientes iteraciones de hash, lo que puede dejar los valores con hash vulnerables a los ataques de fuerza bruta.

- Uso inapropiado de bibliotecas o funciones de hash.

- Almacenamiento de información confidencial con hash inadecuado o inexistente, lo que significa un riesgo si el almacenamiento de los datos se ve comprometido.

Una de las funciones principales de nuestros resultados es que New Relic IAST ejerce plenamente todas las rutas de acceso de código para servir una API en particular, ya sea en el código de la aplicación o en el framework de la aplicación. Otras soluciones se concentran únicamente en los archivos de la aplicación, pero nosotros vemos la aplicación de manera holística. Los archivos de la aplicación son los pilares de una aplicación específica, pero el framework es un conjunto de herramientas o una infraestructura que proporciona la base para crear una aplicación de manera más eficiente porque se ocupa de manejar muchos de los detalles de nivel básico. Puesto que SHA1 se considera un algoritmo de hash débil, las IAST de New Relic lo marcan en el momento de examinar el framework de tiempo de ejecución de Java como se ve aquí:

stackTrace:

'java.security.MessageDigest.getInstance(MessageDigest.java:84)',

'sun.security.pkcs.SignerInfo.verifyTimestamp(SignerInfo.java:588)',

'sun.security.pkcs.SignerInfo.getTimestamp(SignerInfo.java:569)',

'sun.security.pkcs.SignerInfo.verify(SignerInfo.java:329)',

'sun.security.pkcs.PKCS7.verify(PKCS7.java:579)',

'sun.security.pkcs.PKCS7.verify(PKCS7.java:596)',

'sun.security.util.SignatureFileVerifier.processImpl(SignatureFileVerifier.java:283)',

'sun.security.util.SignatureFileVerifier.process(SignatureFileVerifier.java:259)',

'java.util.jar.JarVerifier.processEntry(JarVerifier.java:323)',

'java.util.jar.JarVerifier.update(JarVerifier.java:234)',

'java.util.jar.JarFile.initializeVerifier(JarFile.java:394)',

'java.util.jar.JarFile.getInputStream(JarFile.java:470)', vulnerabilityDetail: [

{

target: 'NONE',

type: 'Weak Hash Algorithm',

detail: 'Unsecured/Weak algorithm used for KeyPairGeneration, Algorithm: SHA-1',

executedQuery: [ 'SHA-1' ],

referentialExecutedQuery: [ 'SHA-1' ],

vulnerabilityState: 'PROBABLE'

}

],Las IAST pueden revelar los peligros más comunes pero también demuestran su capacidad de adaptarse a nuevos desafíos para darte la tranquilidad de saber que tu mundo digital está a buen resguardo.

Ocuparse de las limitaciones de OWASP Benchmark

Si bien el rendimiento de la herramienta es digno de celebrarse, también es importante considerar las limitaciones de OWASP Benchmark. Con todo y lo completo que es OWASP Benchmark, hay que reconocer que se enfoca principalmente en la precisión en un entorno de prueba estandarizado. Es posible que no sintetice completamente las complejidades de las aplicaciones del mundo real o la detección de vulnerabilidades de día cero y las fallas de la lógica del negocio.

Sin embargo, una puntuación superior al 100% indica que las IAST de New Relic no solo pueden enfrentar perfectamente las pruebas estándar, sino que también podrían tener capacidades avanzadas que ya comienzan a abordar las limitaciones. Por ejemplo, su capacidad de exceder el punto de referencia, sugiere fortalezas potenciales para detectar vulnerabilidades más sutiles o que no han sido identificadas anteriormente, lo que significa que trascienden el ámbito de los frameworks de prueba tradicionales.

Mejorar la conciencia sobre seguridad

Otro aspecto importante del éxito de las IAST es su contribución a la sensibilización en materia de seguridad. El rendimiento de las IAST en OWASP Benchmark no solo destaca su solidez en el campo de la seguridad sino que también pone de relieve el valor de seguir las mejores prácticas de seguridad. OWASP, reconocido por promover la conciencia en materia de seguridad con pautas completas y proyectos comunitarios, ha inspirado el desarrollo de las IAST. Al aplicar estas prácticas, IAST no solo asegura las aplicaciones sino que también sirve de fuente de información para los desarrolladores. Proporciona información sobre posibles lagunas de seguridad en comparación con las vulnerabilidades reales, y en consecuencia mejora la comprensión de los desarrolladores frente a los riesgos relacionados con cada actualización. Este método cultiva un proceso de desarrollo que es intrínsecamente más seguro y permite que el conocimiento de ciberseguridad sea más accesible para todos.

Seguir adelante

El proceso de seleccionar la mejor tecnología para tu negocio, se parece al de seleccionar un automóvil. Quieres algo fiable, seguro y adecuado a tus necesidades. Ahí es donde la prueba de benchmark entra en juego: es como probar un auto para ver cómo se desempeña. Este tipo de pruebas puede ayudar a tomar decisiones bien fundadas acerca de qué tecnología conviene más a una organización y cómo los proveedores pueden mejorar aun más sus productos.

Probar una tecnología puede ser complicado: requiere esfuerzo, consume muchos recursos y a veces pueden ocurrir errores. Así como lees reseñas y haces preguntas antes de hacer una compra importante, es importante examinar bien los productos de seguridad y cerciorarse de que sean tan fuertes como dicen serlo. La transparencia es clave para evaluar los datos de prueba y comprender si uno se puede fiar realmente de lo que dice un proveedor. Estos son conceptos fundamentales: resultados abiertos, que se pueden repetir y defender y que podemos respaldar para que sepas exactamente lo que estás obteniendo.

A medida que vamos avanzando, nuestro objetivo es continuar explorando y superando los límites de lo que nuestras capacidades pueden conseguir, especialmente frente al hecho de que los desafíos de la seguridad se vuelven más complejos. Los avances que hemos logrado recientemente sirven de recordatorio de que debemos seguir innovando y adaptándonos, sin importar qué amenazas nuevas se presenten o las limitaciones de los puntos de referencia actuales.

Es una llamada a la acción para los desarrolladores, los profesionales de seguridad y las organizaciones para que no solo aprovechen las herramientas avanzadas como New Relic IAST, sino que también permanezcan en contacto directo con la comunidad en general en relación a lo que es posible lograr en materia de proteger nuestro mundo digital.

Comienza ahora mismo a utilizar New Relic IAST

Si tienes una cuenta gratuita de New Relic, ya tienes acceso a New Relic IAST si estás utilizando un agente compatible. Para obtener más información, contacta al representante de tu cuenta de New Relic.

¿Aún no tienes una cuenta New Relic? Regístrate y obtén una gratis ahora mismo. Tu cuenta gratuita incluye 100 GB/mes de ingesta de datos y un full user.

Las opiniones expresadas en este blog son las del autor y no reflejan necesariamente las opiniones de New Relic. Todas las soluciones ofrecidas por el autor son específicas del entorno y no forman parte de las soluciones comerciales o el soporte ofrecido por New Relic. Únase a nosotros exclusivamente en Explorers Hub ( discus.newrelic.com ) para preguntas y asistencia relacionada con esta publicación de blog. Este blog puede contener enlaces a contenido de sitios de terceros. Al proporcionar dichos enlaces, New Relic no adopta, garantiza, aprueba ni respalda la información, las vistas o los productos disponibles en dichos sitios.