In der hektischen Welt der Softwareentwicklung werden Engineers oft mit Warnungen über Sicherheitsschwachstellen bombardiert, die allesamt mit einer Risikobewertung versehen sind, die höchste Priorität verlangt. Allerdings können solche Risikobewertungen dazu führen, dass Zeit und Mühe verschwendet werden, da sie nicht immer das wahre Risiko oder die tatsächliche Ausnutzbarkeit eines Problems widerspiegeln. Häufig ist es schwierig, die wirklich dringenden Dinge zu erkennen, denn wir alle ertrinken in häufig vorkommenden Schwachstellen oder CVEs (Common Vulnerabilities and Exposures).

Aus diesem Grund verlagern wir jetzt den Schwerpunkt auf einen stärker entwicklerorientierten Ansatz für das Schwachstellenmanagement – einen Ansatz, der das Chaos durchbricht und die Schwachstellen aufzeigt, die für Ihr Unternehmen wirklich eine Gefahr darstellen. Ein datengesteuerter Ansatz, der es sowohl den Sicherheits- als auch den Engineering-Teams ermöglicht, ein differenzierteres Verständnis dessen zu entwickeln, was Aufmerksamkeit erfordert. Dabei wird nicht nur die Risikobewertung berücksichtigt, sondern es kommen auch die Laufzeit-Umstände, die Wahrscheinlichkeit einer Ausnutzung, der Proof-of-Exploit und seine Verwendung in aktiven Malware-Kampagnen zum Tragen.

Die Schwächen einer Prioritätensetzung auf Basis der Risikobewertung

Risikobewertungen wie die des Common Vulnerability Scoring System (CVSS) sind für Sicherheitsteams von unschätzbarem Wert, aber sie haben auch Schwächen. Wenn ein Risiko als „kritisch“ eingestuft wird, heißt das nicht unbedingt, dass die Schwachstelle aktiv ausgenutzt wird oder dass sie in einer bestimmten Umgebung ausnutzbar ist. Sicherheitsteams betreiben einen beträchtlichen Aufwand, um mit individuell angepassten Prozessen ihre scanbasierten Tools um diese Art von Details aus verschiedenen Quellen zu ergänzen, doch bis die Prioritätenliste für das Entwicklerteam fertig ist, sind die Informationen bereits veraltet. In anderen Fällen richten sie sich einfach nur nach dem Schweregrad. Dabei wenden die Teams allerdings erhebliche Ressourcen auf, um kritische Schwachstellen zu patchen, die in Wirklichkeit ein geringeres Risiko darstellen als andere Schwachstellen, deren Risiko als „hoch“ eingestuft wird.

Ein strategischerer Ansatz: Abwägen von Schweregrad, EPSS, bewährten Exploit-Pfaden und bekannter Ransomware

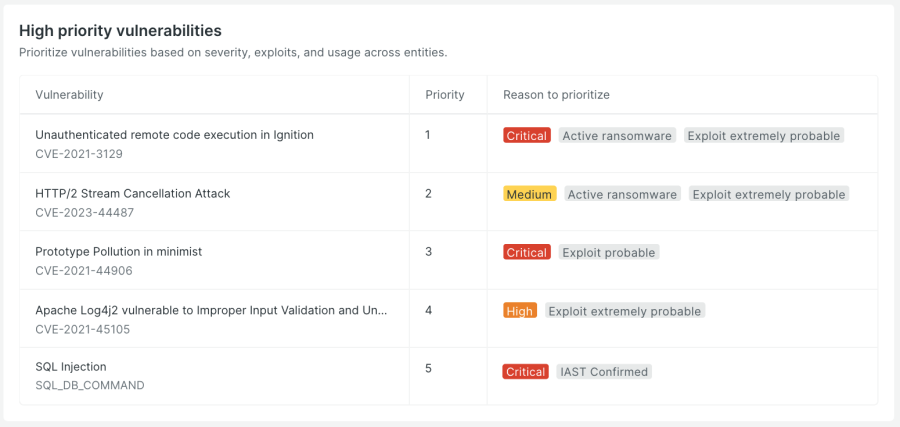

Unser neuer Ansatz für die Priorisierung verbessert den Fokus für Engineers und Sicherheitsteams gleichermaßen. Wir berücksichtigen die Risikobewertung der Schwachstellen zusammen mit verwertbaren Informationen aus Prognosen des Exploit Prediction Scoring System (EPSS) sowie aktiven Exploit-Daten aus Ressourcen wie der CISA-Liste bekannter ausgenutzter Schwachstellen. Diese Strategie bewirkt, dass Ihr Team seine Bemühungen auf diejenigen Bedrohungen konzentrieren kann, die ein konkretes Risiko für stark von Open-Source-Paketen abhängige Anwendungen darstellen.

Interactive Application Security Testing (IAST) trägt zu einer weiteren Schärfung dieses Fokus bei. Indem IAST tatsächliche Exploit-Pfade aufzeigt, führt es uns zu den Schwachstellen, die nicht nur theoretisch, sondern tatsächlich in Ihrem Code ausnutzbar sind. Diese Integration rationalisiert die Arbeit Ihres Teams und ermöglicht es Ihnen, die kritischsten Sicherheitsprobleme zuerst anzugehen und Ihre Software effektiver zu schützen.

Priorisieren Sie Schwachstellen nach Risikobewertung, Exploits und Nutzung in verschiedenen Entities.

Das gewichtete System, das wir hinzugefügt haben, berücksichtigt die folgenden vier wesentlichen Elemente, um ein objektives Maß mit Input aus verschiedenen externen Datenpunkten bereitzustellen:

- CVE-Schweregrad: Die definierte Baseline für die möglichen Auswirkungen von Schwachstellen.

- Exploit Prediction Scoring System (EPSS): Ein Prognosemodell, mit dem die Ausnutzungswahrscheinlichkeit einer Schwachstelle berechnet wird.

- Bekannte Ransomware-Zusammenhänge: Informationen darüber, ob eine Schwachstelle aktiv als Teil einer Ransomware-Kampagne genutzt wird, wie sie von Behörden wie der CISA katalogisiert werden.

- IAST für ausnutzbare Schwachstellen: Eine Echtzeit-Testmethode, die Schwachstellen mit tatsächlichen Exploit-Pfaden in laufenden Anwendungen identifiziert und Probleme aufzeigt, die nicht nur theoretisch gefährlich, sondern auch praktisch ausnutzbar sind.

Die Vorteile einer gewichteten Priorisierung

Unser speziell abgestimmtes Priorisierungssystem ist ein Kraftpaket, mit dem Sie nicht nur die New Relic Plattform als Datenquelle nutzen können, sondern auch Sicherheitstools von Drittanbietern, mit denen Ihre Teams ihren Einfluss auf die Sicherheit maximieren können:

- Lasergenaue Ressourcenzuweisung: Konzentrieren Sie sich auf die Schwachstellen, die am ehesten ausgenutzt werden können, damit die Bemühungen Ihres Sicherheitsteams den größtmöglichen Erfolg haben.

- Proaktive Abwehr: Indem Sie Schwachstellen ausfindig machen, die sich bereits im Fadenkreuz bekannter Ransomware befinden oder in einer neuen Version Ihrer Anwendung vorkommen, die demnächst bereitgestellt werden soll, können Sie Ihre Abwehrmaßnahmen verstärken, bevor es zu einem Angriff kommt.

- Adaptive Sicherheit: Da Sie Prioritäten auf der Grundlage der neuesten Erkenntnisse schnell neu kalibrieren können, bleibt Ihre Sicherheitsstrategie in jeder Situation zuverlässig und reaktionsfähig.

Fazit

Wir helfen Unternehmen bei der Einführung einer DevSecOps-Kultur, indem wir uns dafür einsetzen, die Alert-Schwemme zu verringern und Entwickler:innen zu entlasten. Wir suchen ständig nach Möglichkeiten, die Priorisierung durch zusätzliche Erkenntnisse zu verbessern – von der Paketqualität bis zur Integrität der Lieferkette und darüber hinaus. Diese Verbesserungen zielen darauf ab, die dringendsten Risiken zu beleuchten, damit Entwickler:innen sich ganz darum kümmern können, die Sicherheit zu verbessern und ihre Anwendungen robuster zu machen.

Indem wir EPSS, Daten über ausgenutzte Schwachstellen und aktive Malware-Kampagnen in den Priorisierungsprozess einbeziehen, versetzen wir Unternehmen in die Lage, ihre Abwehr dort zu verstärken, wo es am wichtigsten ist. Wir arbeiten ständig weiter an der Verbesserung unserer Methoden und Tools und wünschen uns, dass das neue entwicklerzentrierte Schwachstellenmanagement mit Security RX großen Anklang findet.

Unser Hauptanliegen ist es, die Sicherheit für Entwickler:innen und Sicherheitsorganisationen auf der ganzen Welt zu stärken und dementsprechend können Sie mit weiteren Updates rechnen. Gemeinsam können wir nicht nur die Abwehr stärken, sondern die Zukunft der digitalen Welt insgesamt sicherer gestalten.

Nächste Schritte

Legen Sie gleich los mit New Relic Security RX

Wenn Sie ein kostenloses New Relic Konto haben und einen unterstützten Agent nutzen, dann haben Sie bereits Zugriff auf New Relic Security RX. Bei Fragen steht Ihnen Ihr New Relic Account-Manager gerne zur Verfügung.

Sie haben noch kein New Relic Konto? Hier können Sie sich kostenlos registrieren. Damit erhalten Sie 100 GB zur Datenerfassung pro Monat sowie eine Komplettlizenz.

Die in diesem Blog geäußerten Ansichten sind die des Autors und spiegeln nicht unbedingt die Ansichten von New Relic wider. Alle vom Autor angebotenen Lösungen sind umgebungsspezifisch und nicht Teil der kommerziellen Lösungen oder des Supports von New Relic. Bitte besuchen Sie uns exklusiv im Explorers Hub (discuss.newrelic.com) für Fragen und Unterstützung zu diesem Blogbeitrag. Dieser Blog kann Links zu Inhalten auf Websites Dritter enthalten. Durch die Bereitstellung solcher Links übernimmt, garantiert, genehmigt oder billigt New Relic die auf diesen Websites verfügbaren Informationen, Ansichten oder Produkte nicht.