Lorsque vous choisissez un produit — professionnel ou non — vous voulez qu'il respecte ses promesses et fonctionne comme prévu. C'est pourquoi l'OWASP Benchmark est tellement important ; il s'agit d'un test rigoureux qui mesure le niveau de protection de vos informations numériques par les outils de sécurité. Il est devenu l'étalon or du secteur en matière d'évaluation de la sécurité. En tant que tel, il apporte, aux développeurs et autres professionnels, des informations détaillées sur la posture de sécurité de leurs applications et la précision de leurs outils de test de la sécurité.

Chez New Relic nous comprenons la valeur de la confiance et de la fiabilité, c'est pourquoi nous sommes fiers de partager avec vous quelques excellentes nouvelles. New Relic IAST (Interactive Application Security Testing) a atteint et dépassé les normes les plus élevées établies par le test de l'OWASP en recevant un score de plus de 100 %. Ce succès témoigne de notre engagement à assurer la sécurité de votre environnement numérique en nous appuyant sur notre expertise et nos connaissances approfondies en matière de monitoring des performances des applications (APM) et désormais de sécurité aussi.

Importance de la précision

Nous savons que lorsqu'il s'agit de protéger les activités en ligne de nos clients, vous voulez pouvoir compter sur la sécurité — la sécurité qui ne crie pas constamment au loup avec ses fausses alarmes. Au cœur de nos résultats à l'OWASP (Open Worldwide Application Security Project) : la capacité inégalée de l'IAST à identifier tous les soucis de sécurité sans être mis sur une fausse piste par ce qui ressemble à une vulnérabilité qui ne peut être prouvée.

Bien que d'autres outils de sécurité aspirent à obtenir des taux de détection élevés, ils signalent souvent par erreur des références inoffensives en tant que vulnérabilités, ce qui entraîne des inquiétudes inutiles et des cycles de développement perdus. La solution New Relic IAST a toutefois démontré un niveau de précision inégalé pour la détection d'une large gamme de vulnérabilités OWASP. C'est comme si nous avions un détective en sécurité de haut vol qui peut repérer les problèmes que les autres peuvent rater, et qui soulignent les risques de sécurité les plus critiques pour les applications d'aujourd'hui.

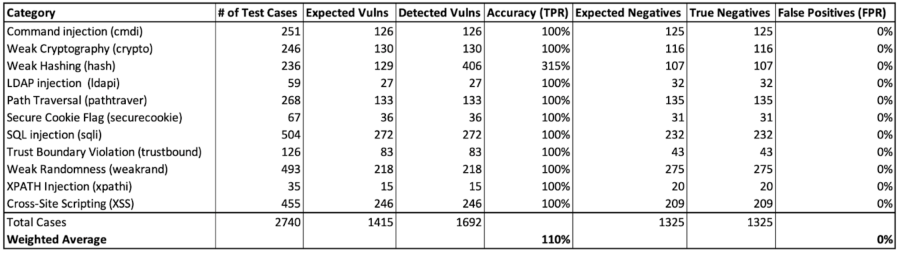

Selon l'OWASP Benchmark v1.2, New Relic IAST a obtenu un score de 110 % en vrais positifs et 0 % en faux positifs dans plus de 11 catégories.

Il est bon de noter que nous avons apporté quelques changements à la configuration de l'agent APM afin de permettre l'instrumentation de faible priorité pour que l'IAST fasse plus attention aux signes les plus subtils de risques de sécurité.

Nous avons réalisé un test rigoureux de l'IAST, l'OWASP Benchmark v1.2 et les résultats parlent d'eux-mêmes : la solution a obtenu un score parfait en ce qui concerne la détection des menaces réelles et n'a fait aucune (0) erreur d'identification des fausses menaces lors de plus de 2 740 cas de tests. Avec la complexité grandissante des cybermenaces, la précision des outils de sécurité pour repérer exactement les vulnérabilités exploitables est primordiale à l'implication des développeurs à la solution de sécurité, car il est facile de leur faire confiance et de remédier aux problèmes.

315 % de hachage faible

Que signifie vraiment le score de plus de 100 % dans la catégorie de hachage faible ? L'objectif de ces cas de tests est de vérifier l'intégrité des données sans avoir besoin de stocker les données d'origine. Contrairement au chiffrement, le hachage est une fonction unilatérale. Les tests de hachage faible se concentrent sur la capacité à détecter les vulnérabilités dans la manière dont les fonctions de hachage sont utilisées, notamment pour le stockage des mots de passe ou les contrôles d'intégrité des données. Les vulnérabilités courantes évaluées sont les suivantes :

- L'utilisation d'algorithmes obsolètes ou de hachage faible (MD5, SHA-1, par exemple) qui sont vulnérables aux attaques en collision ou en préimage.

- Le manque de salage adéquat qui rend les valeurs de hachage plus vulnérables aux attaques par table arc-en-ciel.

- Des itérations insuffisantes de hachage qui peuvent rendre les valeurs de hachage vulnérables aux attaques par force brute.

- La mauvaise utilisation des fonctions ou bibliothèques.

- Le stockage des informations sensibles avec un hachage inadéquat ou inexistant qui expose aux risques si le stockage des données est compromis.

L'une des fonctionnalités clés de nos résultats est le fait que New Relic IAST examine tous les chemins de code afin de servir une API particulière, que ce soit dans le code ou le framework de l'application. Les autres solutions ne se concentrent que sur les fichiers de l'application, mais nous examinons votre application de manière holistique. Les fichiers d'application sont les modules de base d'une application déterminée, alors que le framework est une boîte à outils ou infrastructure qui fournit les fondations de développement d'une application plus efficacement en traitant de nombreux détails de plus bas niveau. SHA1 étant considéré comme un algorithme de hachage faible, il est signalé par New Relic IAST lors de l'examen du framework d'exécution Java comme illustré ci-dessous :

stackTrace:

'java.security.MessageDigest.getInstance(MessageDigest.java:84)',

'sun.security.pkcs.SignerInfo.verifyTimestamp(SignerInfo.java:588)',

'sun.security.pkcs.SignerInfo.getTimestamp(SignerInfo.java:569)',

'sun.security.pkcs.SignerInfo.verify(SignerInfo.java:329)',

'sun.security.pkcs.PKCS7.verify(PKCS7.java:579)',

'sun.security.pkcs.PKCS7.verify(PKCS7.java:596)',

'sun.security.util.SignatureFileVerifier.processImpl(SignatureFileVerifier.java:283)',

'sun.security.util.SignatureFileVerifier.process(SignatureFileVerifier.java:259)',

'java.util.jar.JarVerifier.processEntry(JarVerifier.java:323)',

'java.util.jar.JarVerifier.update(JarVerifier.java:234)',

'java.util.jar.JarFile.initializeVerifier(JarFile.java:394)',

'java.util.jar.JarFile.getInputStream(JarFile.java:470)', vulnerabilityDetail: [

{

target: 'NONE',

type: 'Weak Hash Algorithm',

detail: 'Unsecured/Weak algorithm used for KeyPairGeneration, Algorithm: SHA-1',

executedQuery: [ 'SHA-1' ],

referentialExecutedQuery: [ 'SHA-1' ],

vulnerabilityState: 'PROBABLE'

}

],L'IAST peut faire remonter à la surface les risques les plus courants, mais fait également preuve d'une capacité à s'adapter aux nouvelles difficultés, ce qui vous permet d'avoir l'esprit tranquille en sachant que votre monde numérique est bien gardé.

Prise en compte des limites de l'OWASP Benchmark

Bien que les performances de l'OWASP Benchmark valent la peine d'être célébrées, il est également essentiel de tenir compte des limites de l'outil lui‑même. S'il est très complet, il se focalise principalement sur la précision dans un environnement de test normalisé. Et il peut ne pas englober les complexités des applications du monde réel ni la détection des vulnérabilités zero-day et des failles de logique métier.

Toutefois, le score de plus de 100 % suggère que New Relic IAST peut non seulement naviguer habilement ces tests standard, mais possède également des capacités avancées qui commencent à remédier à ces limites. Par exemple, sa capacité à dépasser la norme suggère également des possibilités de détection de vulnérabilités plus nuancées ou jamais identifiées précédemment, qui vont au-delà de la portée des frameworks de test classiques.

Amélioration de la sensibilisation à la sécurité

Un autre aspect essentiel de la réussite d'IAST est sa contribution à la prise de conscience de la sécurité. Les performances d'IAST dans l'OWASP Benchmark mettent non seulement en lumière son sens de la sécurité, mais souligne également la valeur du respect des bonnes pratiques de sécurité. L'OWASP, qui est reconnue pour sa contribution à la sensibilisation à la sécurité avec des directives complètes et des projets communautaires, a inspiré le développement d'IAST. En alignant ces pratiques, l'IAST sécurise les applications et éduque les développeurs. La solution fournit des informations détaillées sur les carences de sécurité par rapport aux vulnérabilités réelles, ce qui améliore la façon dont les développeurs comprennent les risques associés à chaque mise à jour. Cette approche cultive un processus de développement intrinsèquement plus sûr et rend l'accès aux connaissances en matière de cybersécurité accessible à tous.

Prochaines étapes

Choisir la meilleure technologie pour votre entreprise est comme choisir votre prochaine voiture. Vous voulez quelque chose de sûr et de fiable qui répond à vos besoins. C'est là qu'interviennent les tests de Benchmark, qui sont comme l'essai sur route pour évaluer les performances du véhicule. Ce type de tests peut aider à la prise de décisions sur la meilleure technologie pour une organisation et sur la façon dont les fournisseurs peuvent améliorer plus avant leurs produits.

Il peut être compliqué de tester une technologie. Cela demande des efforts. Cela peut être gourmand en ressources. Et il arrive parfois que des erreurs se produisent. De même que vous lisez les avis des consommateurs et posez des questions avant d'effectuer un achat important, il est bon de regarder de près tout produit de sécurité pour vous assurer qu'il est aussi robuste que promis. La transparence est essentielle à l'évaluation des données de test et permet de savoir si vous pouvez vous fier aux prétentions du fournisseur. Il s'agit de concepts fondamentaux — des résultats ouverts, reproductibles et défendables que nous pouvons soutenir pour que vous sachiez exactement ce que vous obtenez.

Notre objectif est de continuer à explorer et à repousser les limites de ce que nos capacités peuvent accomplir, en raison surtout de la complexité grandissante des défis en matière de sécurité. Nos récentes avancées nous rappellent qu'il faut continuer à innover et à nous adapter, quelles que soient les menaces qui se présentent à nous ou les limites des évaluations de référence actuelles.

C'est un appel à l'action des développeurs, professionnels de la sécurité et organisations pour qu'ils utilisent non seulement des outils avancés comme New Relic IAST, mais aussi pour qu'ils restent engagés avec la vaste communauté pour repousser les limites du possible en matière de protection du monde numérique.

Découvrez New Relic IAST dès aujourd'hui !

Si vous disposez d'un compte gratuit New Relic, vous bénéficiez déjà de l'accès à New Relic IAST lorsque vous utilisez un agent pris en charge. Pour en savoir plus, contactez le représentant de votre compte New Relic et lancez-vous.

Vous ne possédez pas encore de compte New Relic ? Inscrivez-vous gratuitement dès aujourd'hui. Votre compte gratuit comprend 100 Go/mois d'ingestion de données et un utilisateur Full Platform.

Les opinions exprimées sur ce blog sont celles de l'auteur et ne reflètent pas nécessairement celles de New Relic. Toutes les solutions proposées par l'auteur sont spécifiques à l'environnement et ne font pas partie des solutions commerciales ou du support proposés par New Relic. Veuillez nous rejoindre exclusivement sur l'Explorers Hub (discuss.newrelic.com) pour toute question et assistance concernant cet article de blog. Ce blog peut contenir des liens vers du contenu de sites tiers. En fournissant de tels liens, New Relic n'adopte, ne garantit, n'approuve ou n'approuve pas les informations, vues ou produits disponibles sur ces sites.