Dans le monde en constante évolution du développement de logiciels, les ingénieurs sont souvent inondés d'alertes relatives aux vulnérabilités de sécurité. Et chacune de ces alertes est associée à un niveau de gravité réclamant à corps et à cris l'attention de tous. Mais ces évaluations du niveau de gravité peuvent provoquer une perte de temps et d'efforts, car elles ne reflètent pas toujours le risque réel ou l'exploitabilité d'un problème. Cette frustration est fréquente, car il est difficile de comprendre ce qui demande réellement une action immédiate et de ne pas être noyé dans le déluge de vulnérabilités et d'expositions courantes (CVE).

C'est pourquoi nous changeons la focale et l'orientons vers une approche de la gestion des vulnérabilités plus centrée sur les développeurs, qui élimine les bruits inutiles et qui localise avec précision les vulnérabilités les plus importantes pour l'organisation. L'utilisation d'une approche data-driven permet aux équipes de sécurité et aux ingénieurs d'avoir une compréhension plus nuancée de ce qui a besoin de leur attention, de tenir compte non seulement de la gravité, mais aussi de ce qui est chargé au moment de l'exécution (runtime), comme la probabilité d'exploitation, la preuve d'exploitation et son utilisation dans les campagnes de malware actives.

Faiblesses de la priorisation en fonction de la gravité

Les scores de gravité tels que ceux fournis par le système d'évaluation de la criticité des vulnérabilités, CVSS (Common Vulnerability Scoring System) sont très utiles aux équipes de sécurité, mais ils présentent des limites. Un score de sévérité « critique » ne signifie pas forcément qu'une vulnérabilité est activement exploitée ni même qu'elle est exploitable dans un environnement particulier. Résultat : les équipes de sécurité fournissent des efforts considérables sur des processus personnalisés afin d'ajouter ce type d'informations provenant de multiples sources à leurs outils d'analyse pour lorsqu'ils partagent finalement la liste priorisée avec les équipes de développement, ils se rendent compte que les informations sont obsolètes. Dans d'autres cas, ils agissent simplement en fonction de la gravité et leurs équipes dépensent d'importantes ressources à corriger les vulnérabilités critiques qui, dans la réalité, posent un risque moindre que certaines vulnérabilités « graves ».

Une approche plus stratégique : jauger la gravité, l'EPSS, les chemins d'exploitation prouvés et les ransomwares connus

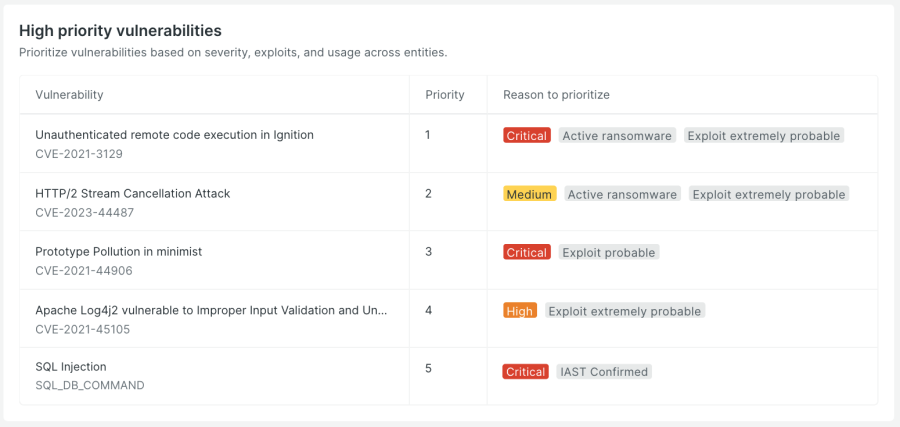

Notre nouvelle approche de la priorisation affine la mise au point tant pour les ingénieurs que pour les équipes. Nous tenons compte non seulement de la gravité des vulnérabilités, mais aussi de l'intelligence exploitable des prévisions de l'EPSS et des données d'exploitation active de ressources comme le catalogue CISA KEV. Cette stratégie garantit que votre équipe canalise ses efforts sur les menaces présentant un risque tangible pour les applications qui dépendent lourdement des packages open source.

Les tests interactifs de sécurité des applications (IAST) améliorent encore plus la netteté de cette focale. En révélant les chemins d'exploitation réels, l'IAST vous guide jusqu'aux vulnérabilités qui ne sont pas seulement théoriques, mais réellement exploitables dans votre code personnalisé. Cette intégration rationalise le travail de votre équipe et vous permet de vous attaquer aux problèmes de sécurité critiques d'abord, et de renforcer efficacement la protection de vos logiciels.

Priorisez les vulnérabilités en fonction de la gravité, des exploitations et de l'utilisation sur toutes les entités.

Le système de pondération des risques que nous avons ajouté tient compte de quatre éléments clés pour fournir une mesure objective avec l'intrant de différents points de données externes. Les quatre éléments sont les suivants :

- La gravité des CVE : la base de référence établie pour l'impact éventuel d'une vulnérabilité.

- L'EPSS (Exploit Prediction Scoring System) : un modèle prédictif qui estime la possibilité qu'une vulnérabilité soit exploitée à l'état sauvage.

- Les associations de ransomwares connus : des informations sur l'utilisation active ou non d'une vulnérabilité dans le cadre d'une campagne de ransomware, cataloguées par les agences comme le CISA.

- Les vulnérabilités exploitables de l'IAST : une méthode de test en temps réel qui identifie les vulnérabilités avec les vrais chemins d'exploitation dans les applications en cours d'exécution, mettant ainsi en relief les problèmes qui sont seulement théoriquement dangereux, mais également exploitables pratiquement.

Les avantages d'un système de priorisation pondéré

Notre système de priorisation personnalisé est un atout considérable qui vous permet non seulement d'utiliser la plateforme New Relic comme source de données, mais aussi des outils de sécurité tiers qui permettent à vos équipes d'optimiser leur impact sur la sécurité avec :

- Une allocation des ressources ciblée : concentrez-vous sur les vulnérabilités les plus susceptibles d'être exploitées, en vous assurant que les efforts de votre équipe de sécurité ont le plus grand impact.

- Une défense proactive : en ciblant les vulnérabilités qui sont déjà dans la ligne de mire des ransomwares connus ou qui se trouvent dans la nouvelle version de l'application que vous êtes sur le point de déployer, vous pouvez renforcer la protection avant toute violation.

- Une sécurité adaptative : avec la capacité de rapidement recalibrer les priorités en fonction des toutes dernières informations, votre posture de sécurité reste résiliente et réactive, contre tous les vents numériques changeants.

Conclusion

Notre mission d'aider les organisations à adopter une culture DevSecOps est motivée par notre engagement à réduire la fatigue due aux alertes inutiles et à atténuer le fardeau imposé aux développeurs. Nous cherchons constamment des moyens d'améliorer notre processus de priorisation en apportant des informations détaillées supplémentaires — de la qualité des packages à l'intégrité de la chaîne d'alimentation et au-delà. Ces améliorations visent à faire la lumière sur les risques les plus urgents en permettant aux développeurs de concentrer leurs efforts sur l'amélioration de la sécurité et la robustesse de leurs applications.

En tissant l'EPSS, les données sur les vulnérabilités exploitées et les campagnes de malware actives dans notre processus de priorisation, nous donnons aux organisations la possibilité de renforcer leurs défenses là où cela compte. Alors que nous continuons de peaufiner nos méthodes et outils, nous vous encourageons tous à adopter cette nouvelle façon, centrée sur les développeurs, d'aborder la gestion des vulnérabilités.

Nous approfondissons notre engagement envers le renforcement de la sécurité pour les développeurs et les organisations de sécurité du monde entier, ne manquez pas de lire régulièrement nos annonces. En joignant nos forces, nous faisons plus que renforcer la protection — nous formons un avenir du numérique qui sera plus sûr pour le monde.

Étapes suivantes

Bien démarrer avec New Relic Security RX

Si vous disposez d'un compte gratuit New Relic, vous bénéficiez déjà de l'accès à New Relic Security RX lorsque vous utilisez un agent pris en charge. Pour en savoir plus, contactez votre représentant de compte New Relic et lancez-vous.

Vous ne possédez pas encore de compte New Relic ? Inscrivez-vous gratuitement dès aujourd'hui. Votre compte gratuit comprend 100 Go/mois d'ingestion de données et un utilisateur Full Platform.

Les opinions exprimées sur ce blog sont celles de l'auteur et ne reflètent pas nécessairement celles de New Relic. Toutes les solutions proposées par l'auteur sont spécifiques à l'environnement et ne font pas partie des solutions commerciales ou du support proposés par New Relic. Veuillez nous rejoindre exclusivement sur l'Explorers Hub (discuss.newrelic.com) pour toute question et assistance concernant cet article de blog. Ce blog peut contenir des liens vers du contenu de sites tiers. En fournissant de tels liens, New Relic n'adopte, ne garantit, n'approuve ou n'approuve pas les informations, vues ou produits disponibles sur ces sites.