はじめに

CCoEやSREチームなど、社内でNew Relicの活用をを広めていく組織の方々に採用されることが多くなってきています。

社内でNew Relicの利用を広げていくときに上げられるタスクの一つがユーザー管理です。誰がユーザーを追加するのか、そのユーザーはどこにアクセスできるのか、全員ができるようにするとリスクとなりますし、CCoEチームが全てのユーザーの取りまとめを行うのは現実的ではありません。

2023/12現在、管理を最適化する方法は次の2つです。

- SCIMプロビジョニング機能を使い、外部のIDプロバイダの情報を自動連携する形でユーザー管理を行う。IDプロバイダの組織情報をもとに管理するので、ユーザーの追加変更などをNew Relic上で意識する必要はない。

- New Relicでユーザー権限を管理する。IDプロバイダと連携する場合でSAML連携のみ利用する方法と、New Relicに直接ID/Passwordでログインするユーザーを管理する場合、チームごとにユーザープール"Authentication domain"を作成しAuthentication domainごとに管理者を立て、管理を委譲する。

本記事では、2のAuthentication domainごとに管理者を立てて管理する方法を解説します。

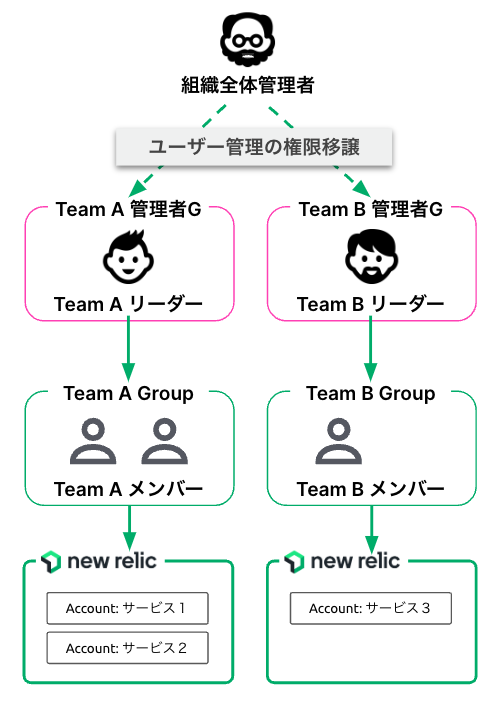

組織の例

本記事で解説する組織の例です。組織全体管理者(CCoEやSREなど)がNew Relicの統括を行っており、ユーザー管理を各チームの管理者に委譲したいケースを解説します。

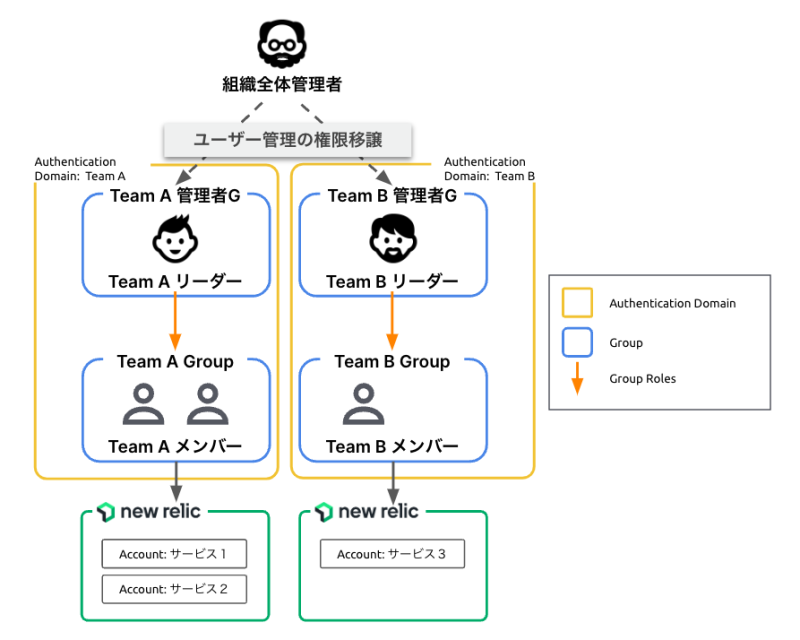

利用する機能

設定は次の3ステップで行えます。設定は組織全体管理者が行ってください。

- チームごとのユーザープールを作る(Authentication Domain)

- 管理者用グループと管理対象のグループを作る(Group)

- 管理対象グループに、管理対象のグループを操作して良い権限を付与する(GroupRoles)

具体的に設定を見ていきましょう。

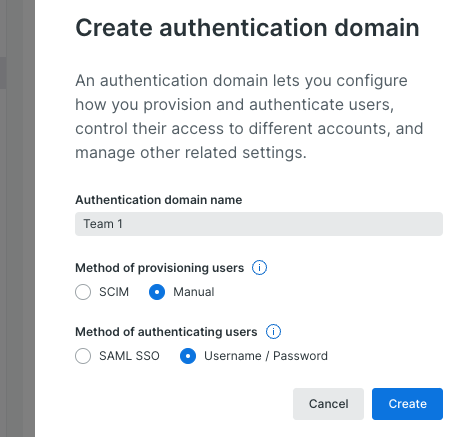

1, チームごとのユーザープールを作る(Authentication Domain)

チームごとにユーザーを管理するユーザープールを作成しましょう。New Relicでは、Authentication Domainと呼んでいます。

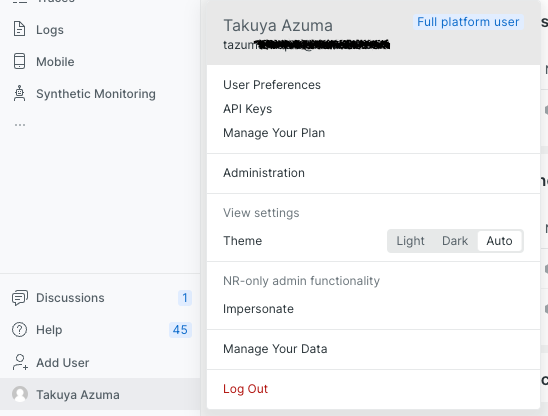

画面右下のアバターもしくは氏名をクリックし、Administrationメニューを選択します。

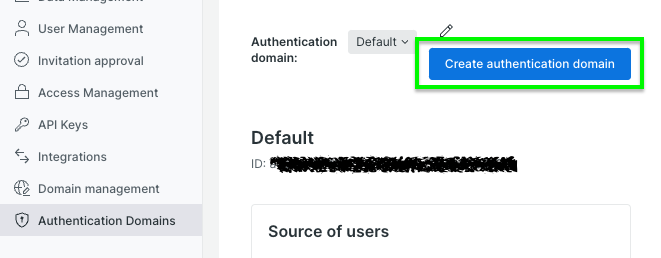

次に、Authentication Domainsを選択し、”Create authentication domain”ボタンをクリックします。

ここでは、名称を組織に合わせて”Team 1”とします。また、今回の場合、外部のIDプロバイダを使わず、チームごとの管理者が管理するため、

"Manual"と"Username / Password"を選択します。最後に"Create"をクリックして作成します。

ユーザープール(Authentication Domain)の作成は以上です。

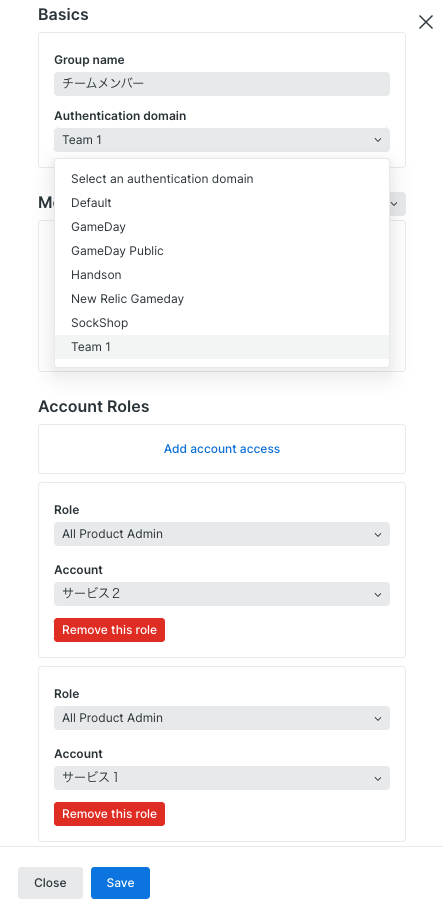

2, 管理者用グループと管理対象のグループを作る(Group)

3, 管理対象グループに、管理対象のグループを操作して良い権限を付与する(GroupRoles)

ステップ2、3は同時に行います。

ユーザープール(Authentication Domain)を役割に応じて幾つかのグループに分けられるようになっています。

組織に合わせて、今回は管理者用のグループとメンバー用のグループを作ります。

Access Managementメニューを選び、”Create new group”ボタンをクリックします。

まずはチームメンバー用のグループを作成します。

グループ名を”チームメンバー”とします。

Authentication domainは先ほど作成したTeam1を選びましょう。

Team1のチームメンバーはサービス1、サービス2へのアクセスを許可するので、権限を追加します。

入力が終わったら”Save”ボタンをクリックします。

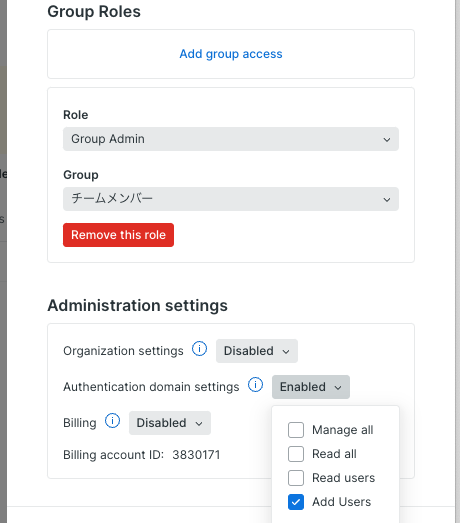

次に、Team1の管理者用のグループを作ります。

”Create new group”から同様に作業をしましょう。

グループ名は"管理者"としておきます。

チームメンバーグループの設定に加え、Group Roles、Administration settingsを追加します。

Group Rolesでは、Roleで”Group Admin”、 Groupで”チームメンバー"を選択しします。

Administration settingsでは、Authentication domain settingsで"Add Users"を選択します。

特定の機能のみ有効にしたい場合、こちらのドキュメントをご確認ください。

これで、"管理者"グループが"チームメンバー"を管理できるようになりました。

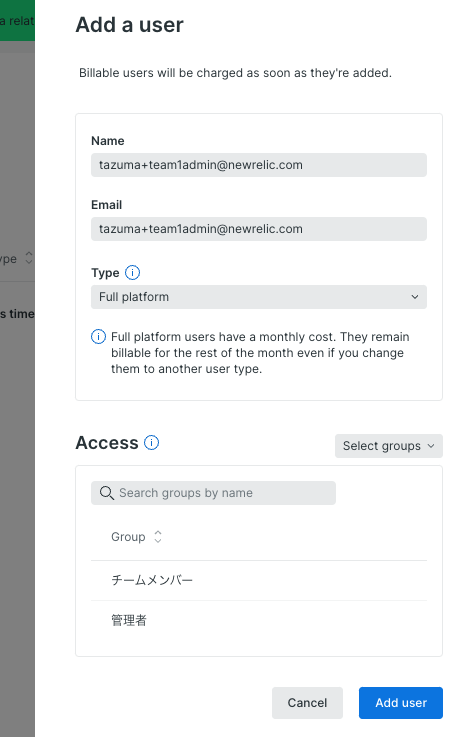

動作確認

まず、チームの管理者を追加します。"tazuma+team1admin@newrelic.com"を追加します。

チームメンバーでもあり管理者でもあるので両方のグループに追加します。

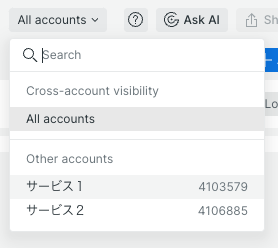

tazuma+team1admin@newrelic.comでログインします。

先ほど設定した、”サービス1”と”サービス2”というアカウントが見えます。

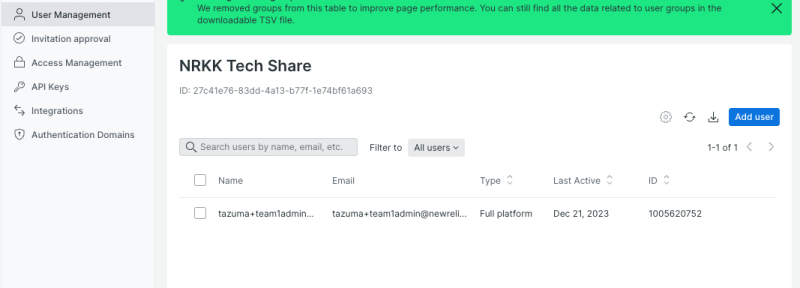

Administrationのページで、User Managementを選択します。

今ログインしているユーザーが見えます。

Authentication Domainの設定やGroupの設定を行った、”組織全体管理者”もいるはずなのですが、このユーザーからは確認できません、ユーザープール(Authentication Domain)Team1だけに絞られています。

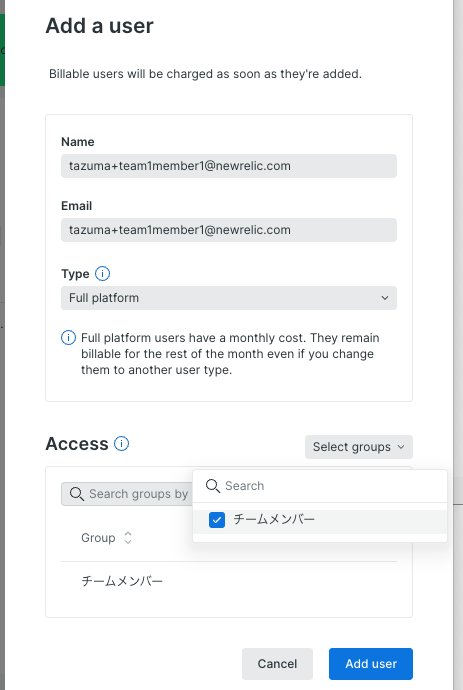

ユーザーを追加してみましょう。まず、Authentication Domainを選択することができません。

管理者が属している”Team1”へのユーザー追加となります。

新しいユーザーを追加するとき、”チームメンバー”グループしか選べません。管理対象がチームメンバーグループのみのためです。

Team1の管理者がTeam1にのみユーザーを追加することができるようになりました。

次のステップ

サインアップ本ブログに掲載されている見解は著者に所属するものであり、必ずしも New Relic 株式会社の公式見解であるわけではありません。また、本ブログには、外部サイトにアクセスするリンクが含まれる場合があります。それらリンク先の内容について、New Relic がいかなる保証も提供することはありません。