Dockerログは、コンテナの動作を監視する上で欠かせないツールです。システムの挙動に関する貴重なインサイトを提供し、トラブルシューティングの効率化にも大きく役立ちます。これらのログを正しく確認・解釈・管理する能力を身につけることが、コンテナ化された環境でパフォーマンスを最大化するための鍵となります。本ガイドでは、基本的なログ表示コマンドから高度なログ記録の手法まで、段階的なアプローチでわかりやすく解説します。効果的なログ戦略を作成し、コンテナから重要なインサイトを簡単に引き出す方法を学びましょう。

Dockerログとは?

Dockerログは、コンテナとおよびその中で稼働するアプリケーションによって生成されたイベント、メッセージ、出力の詳細な記録を提供します。これらのログは、コンテナのstdout(標準出力)およびstderr(標準エラー出力)に送られたすべての内容をキャプチャし、コンテナの動作やパフォーマンスに関する重要なインサイトを提供します。

Dockerログに含まれる主な要素:

- コンテナ内で発生したアプリケーションのメッセージ、警告、エラー

- コンテナのオペレーティングシステムから出力されるカーネルメッセージやシステムエラー

- コンテナの起動・停止時刻などのライフサイクルイベント

- CPU、メモリ、ディスク消費量などのリソース使用状況メトリクス

- リクエストやレスポンスの送受信履歴を含むネットワークアクティビティ

- 脆弱性や不正アクセスの試行などのセキュリティ関連イベント

Dockerログを分析することで、コンテナの動作を詳細に理解し、より効果的な監視、トラブルシューティング、最適化が可能になります。

Dockerログに含まれる情報:

- コンテナ化されたアプリケーションによって生成されたメッセージ、警告、エラー

- コンテナのOSから出力されるカーネルメッセージやシステムエラー

- 起動・停止時刻などのコンテナライフサイクルデータ

- CPU、メモリ、ディスク使用量などのリソースメトリクス

- ネットワークのリクエストやレスポンスに関する情報

- セキュリティイベント、脆弱性、不正アクセスの試行

この豊富な情報により、DevOpsチームはコンテナに直接アクセスすることなく、問題の根本原因を迅速に特定することができます。ログは、従来のデバッグ方法が通用しにくい複雑なマイクロサービスアーキテクチャーでは特に有用です。複数のコンテナにまたがって実行される分散システムでは、包括的なログ記録がコンテナ動作を可視化する重要な手段となります。これにより、チームはサービス間のリクエストフローをトレースし、ボトルネックを特定し、シームレスなシステムパフォーマンスを維持することが可能になります。

Dockerログを確認する理由

Dockerログは、コンテナ化されたアプリケーションで障害が発生したり、予期せぬ動作をしたりした場合のトラブルシューティングに欠かせない、貴重なリソースです。コンテナがクラッシュしたり、アプリケーションでエラーが発生したりすると、例外メッセージやスタックトレース、エラー発生前の警告など、コンテナ内に隠れていた重要なインサイトがログによって明らかになります。さらに、レスポンスタイムの傾向、リソース使用量の急増、遅いデータベースクエリなどを明らかにすることで、アプリケーションのパフォーマンスを妨げるボトルネックの特定にも役立ちます。

Dockerログを積極的に監視することは、単なるトラブルシューティングにとどまりません。コンテナ動作のベースラインを確立し、本番環境に影響を及ぼす前に異常を検知することが可能になります。このアプローチにより、メモリリークや接続エラーなどの潜在的な問題を、エンドユーザーに影響が出る前に早期に特定できます。さらに、Dockerログは、システムアクティビティ、認証試行、データアクセスパターンの詳細な記録を残すため、セキュリティ監査やコンプライアンス対応においても重要な役割を果たします。多くの場合、これらのログは、GDPR、HIPAA、SOC 2認証などの規制要件を満たすために不可欠であり、運用効率と説明責任の両面において重要な基盤となります。

Dockerログの確認方法

デフォルトでは、DockerはログをJSON形式のファイルとしてホストシステム上に保存しています。保存先のパスは、/var/lib/docker/containers/<container_id>/<container-id>-json.logです。ただし、ログを確認するためにこれらのファイルに直接アクセスする必要はありません。Dockerがこれらのファイルを管理し、docker logsコマンドを使うことで簡単に確認できます。

Dockerログを表示するには、ターミナルでdocker logsコマンドに続けてコンテナIDまたはコンテナ名を入力します。これにより、コンテナ起動後に生成されたすべてのログメッセージが表示されます。

Docker logsコマンドの使用

Docker logsコマンドは、Dockerコンテナログにアクセスするための主要なツールです。一般的なユースケースとその使い方は次のとおりです。

- コンテナのすべてのログを表示する:

特定のコンテナのすべてのログを確認するには、次のコマンドを実行します。

docker logs <container_id>

<container_id>の部分は、コンテナの実際のIDまたは名前に置き換えて使用します。例:

docker logs my-project

- タイムスタンプ付きですべてのログを表示する:

すべてのログにタイムスタンプをつけて表示するには、次のコマンドを実行します。

docker logs --timestamps <container_id>

または

docker logs -t <container_id>

- 追加情報を含むすべてのログを表示する:

記録された追加情報(環境変数やラベルなど)を含めて、すべてのログを表示するには、次のコマンドを実行します。

docker logs --details <container_id>

- 直近のログエントリを表示する:

直近のログエントリを表示するには、次のコマンドを実行します。

docker logs --tail <number> <container_id>

または

docker logs -n <number> <container_id>

<number>の部分は、表示したい最新の行数に置き換えます。例:

docker logs --tail 50 my-project

これにより、my-projectコンテナから直近の50行が表示されます。

- 特定の時刻以降のログを表示する:

特定の時刻以降に生成されたすべてのログを表示するには、次のコマンドを実行します。

docker logs --since <timestamp> <container_id>

<timestamp>の部分は、特定の日付または時刻に置き換えます。例:

docker logs --since 2025-03-20 my-project

これにより、2025年3月20日以降に作成されたmy-projectコンテナのログがすべて表示されます。

また、相対的な時間指定を使うこともできます。例:

docker logs --since 45m my-project

これにより、過去45分以内に作成されたmy-projectコンテナのすべてのログが表示されます。

- 特定の時刻までのログを表示する:

特定の時刻より前に生成されたすべてのログを確認するには、次のコマンドを実行します。

docker logs --until <timestamp> <container_id>

<timestamp>の部分は、特定の日付または時刻に置き換えます。例:

docker logs --until 2025-03-20 my-project

これにより、2025年3月20日より前に作成されたmy-projectコンテナのすべてのログが表示されます。

また、相対的な時間指定を使うこともできます。例:

docker logs --until 30m my-project

これにより、過去30分以内に作成されたmy-projectコンテナのすべてのログが表示されます。

- リアルタイムのログ監視を表示する:

ログがリアルタイムで生成されるたびに、コンソールに表示させるには、次のコマンドを実行します。

docker logs --follow <container_id>

または

docker logs -f <container_id>

この機能はライブデバッグに必須です。

- オプションの組み合わせ:

上記のオプションを組み合わせて、ログ出力を微調整できます。

たとえば、以下のコマンドでは、my-projectコンテナの最新100件のログエントリをタイムスタンプ付きで表示します。

docker logs -n 100 -t my-project

| Docker logsコマンドのオプション | 説明 |

|---|---|

| Docker logsコマンドのオプション

| 説明各ログエントリにタイムスタンプを表示します。 |

| Docker logsコマンドのオプション

| 説明 追加のログ詳細を表示します。 |

Docker logsコマンドのオプション--tail, -n | 説明ログの末尾から表示する行数を指定します。 |

| Docker logsコマンドのオプション

| 説明 指定されたタイムスタンプまたは期間より後に作成されたログを表示します。 |

| Docker logsコマンドのオプション

| 説明 指定されたタイムスタンプまたは期間より前に作成されたログを表示します。 |

| Docker logsコマンドのオプション

| 説明 ログ出力をコンソールにリアルタイムでストリーミングします。 |

Dockerログのフィルタリング

Dockerログのフィルタリングでよく使われる方法としては、前述の「tail」や「follow」を用いて最近のイベントをトレースするパターンが挙げられます。さらに細かくフィルタリングするには、grepやawkなどのUnixツールを使用して、エントリ内の特定のテキストを検索することができます。

grepを使用してdocker logsコマンドを構成する方法は次のとおりです。

docker logs <container_id> | grep pattern

- 「error」という単語を含むすべてのエントリを表示するには、次のコマンドを実行します。

docker logs <container_id> | grep “error”

- 複数のパターンを検索するには、

-Eフラグを指定したgrepを使用します。たとえば、エラーの潜在的な原因をすべて見つけるには、次のコマンドを実行します。

docker logs <container_id> | grep -E “error|warn|critical”

大文字と小文字を区別しない一致を行うには、-iフラグを追加します。-vフラグは一致を反転し、指定されたテキストを含まない行を表示します。

ここでは、Dockerログをgrepする方法のごく簡単な例をご紹介しましたが、どのようなことができるのか、イメージをつかんでいただけたのではないでしょうか。

高度なDockerログ記録の手法

日々の運用で必要となる最も一般的なdocker logコマンドについてはすでにご紹介しましたが、ログ管理を確実に構築・拡張していく際には、より高度な手法の導入も視野に入れる必要があります。

- 構造化ログ:ログをプレーンテキストではなく JSON形式で出力するようにアプリケーションを設計することで、機械による読み取りを可能にし、解析・フィルタリング・分析を容易にすることができます。

- サービス間の集約:マイクロサービスアーキテクチャーでは、さまざまなサービス間のリクエストを追跡する相関IDを付与して、分散システム全体にわたるトランザクションの流れをトレースできます。

- ログサンプリング:大量トラフィックを処理するアプリケーションでは、システム動作の可視性を維持しながらストレージの使用を抑えるため、すべてのイベントを収集するのではなく、ログをサンプリングする方法があります。

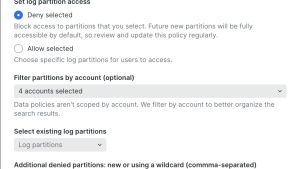

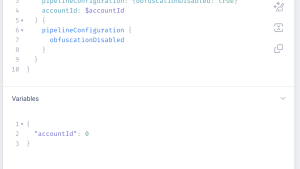

- 外部ストレージと分析:本番環境では、Dockerの標準機能を超えた高度なクエリ実行、可視化、アラート設定のために、ログをNew Relicなどの専用プラットフォームに送信することができます。

Dockerロギングドライバの構成

Dockerは、コンテナログの送信先やフォーマット方法を決定する、さまざまなロギングドライバをサポートしています。最も一般的に使用されているドライバは次のとおりです。

- JSONファイル (デフォルト):

docker run --log-driver=json-file nginx

- Syslog:

docker run --log-driver=syslog nginx

- Fluentd:

docker run --log-driver=fluentd nginx

- AWS CloudWatch:

docker run --log-driver=awslogs nginx

- デフォルトドライバの設定:すべてのコンテナに対してデフォルトのロギングドライバを設定するには、次のようにDocker

daemon.jsonファイルを変更します。

{

"log-driver": "syslog", // replace with driver of choice

}

Dockerログ管理おけるベストプラクティス

効果的なDockerログ記録には、可視性とパフォーマンスのバランスを考慮したアプローチが求められます。以下は、コンテナ化された環境で実装すべき主なベストプラクティスです。

- 常に

stdoutとstderrにログを記録する:コンテナが削除または再起動されたときにデータが失われないように、コンテナ内のアプリケーションは、内部ファイルではなく標準出力チャネルにログを出力するようにしましょう。 - ログをJSON形式で構造化する:パース・フィルタリング・分析がしやすいように、ログメッセージは、フィールドが一貫したJSONオブジェクトとしてフォーマットしましょう。

- 機密情報を保護する:パスワード、認証トークン、個人情報などの機密データはログに記録しないでください。機密性の高い情報が含まれる可能性があるフィールドには、マスキング、編集、暗号化などを実装しましょう。

- コンテナオーケストレーションのログ機能を使用する: Kubernetesまたは Docker Swarm を使用している場合は、大規模なコンテナアプリケーションに対応する、組み込みのログ記録機能を活用しましょう。

- ログの量とアプリケーションパフォーマンスへの影響を監視する:過度なログ記録はアプリケーションパフォーマンスに悪影響を及ぼす可能性があるため注意が必要です。環境 (開発環境と本番環境など)に応じてログの詳細レベルを調整し、大量のイベントについてはサンプリングを実装することを検討しましょう。

ログローテーションと保持の戦略

適切な管理が行われていない場合、ログの増加が制御不能になり、コンテナがディスク容量を過剰に消費して、サービス障害の原因となるおそれがあります。このような事態を防ぐ最も簡単な方法は、Dockerのjson-fileロギングドライバに備わっているmax-sizeおよびmax-fileオプションを使用してログストレージを管理することです。以下は、これらのオプションを実装する方法の一例です。

{

"log-driver": "json-file",

"log-opts": {

"max-size": "10m",

"max-file": "3",

"labels": "production_status",

"env": "os,customer"

}

}次のステップ

信頼性とパフォーマンスが最優先される本番環境で、New Relicを活用してログ管理を次のレベルへと引き上げましょう。DockerログをNew Relicにルーティングすることで、スタック全体を一元的に可視化し、リアルタイム分析、カスタマイズ可能なダッシュボード、インテリジェントなアラートを利用して、パターンを迅速に特定し、問題の解決につなげることができます。

New RelicのAI搭載ログ管理ツールは、基本的な機能を超えて、ノイズを排除しながら実用的なインサイトを抽出。ログをメトリクスやトレースと自動的に関連付け、平均解決時間の短縮を実現し、より重要な業務に専念できるよう支援します。

ログ管理は、決して後回しにすべきではありません。New Relicは、オブザーバビリティ戦略の中核として、需要の変化に左右されることなくシステムの安定稼働を支えます。

本ブログに掲載されている見解は著者に所属するものであり、必ずしも New Relic 株式会社の公式見解であるわけではありません。また、本ブログには、外部サイトにアクセスするリンクが含まれる場合があります。それらリンク先の内容について、New Relic がいかなる保証も提供することはありません。