Unsere Welt ist hochgradig vernetzt. Deshalb ist es nicht nur wichtig, digitale Plattformen von Anfang an als möglichst widerstandsfähig zu konzipieren, sondern sie müssen auch fortwährend neuen Bedrohungen standhalten können. Mit jedem Codeabschnitt, jedem integrierten Modul und jedem Update steigt auch die Gefahr von Schwachstellen oder Sicherheitslücken. Herkömmliches Schwachstellenmanagement ist zwar sinnvoll, allerdings können Sie damit oft nur auf Bedrohungen reagieren, anstatt jederzeit für alles gewappnet zu sein. Kontinuierliches Schwachstellenmanagement mit Security RX hält kontinuierlich Schritt mit der Softwareentwicklung. Zusätzlich liefert es fortlaufend iterative und proaktive Maßnahmen in Echtzeit.

Dieser Blogpost befasst sich mit folgenden Themen:

- Kontinuierliches Schwachstellenmanagement: die Grundpfeiler

- Wichtige Elemente wie Scanning, Assessment und Remediation (Scannen, Bewerten, Beheben)

- Greifbare Vorteile aus der Entwickler- und Unternehmensperspektive

- Tipps und Strategien für die effektive Implementierung in Ihrem Entwicklungsprozess

Kontinuierliches Schwachstellenmanagement: die wichtigsten Elemente

Kontinuierliches Schwachstellenmanagement setzt sich aus drei Hauptelementen zusammen.

- Scannen (Scanning)

- Bewerten (Assessment)

- Beheben (Remediation)

Jedes dieser Elemente dient einem ganz bestimmten Zweck; gemeinsam fügen sie sich zu einer effektiven Verteidigungsstrategie gegen aktuelle und zukünftige Cyberbedrohungen zusammen.

Continuous Vulnerability Scanning

Vulnerability Scanning bezeichnet einen automatisierten Prozess, mit dem Sicherheitslücken in Anwendungen proaktiv aufgespürt werden. Die Echtzeitscans sorgen dafür, dass in einem so dynamischen Umfeld wie der Softwareentwicklung – mit potenziell mehreren Software-Deployments pro Tag – die Sicherheitsmaßnahmen mit dem Stand der Entwicklung Schritt halten. Dabei geht es nicht alleine um das Auffinden von Schwachstellen, sondern möglichst auch darum, Bedrohungen vorzugreifen. Automatisiertes Scannen beispielsweise ermöglicht ununterbrochenes Monitoring, sodass selbst in umfangreichsten Codebases keine Schwachstelle unentdeckt bleibt.

Continuous Vulnerability Assessment

Durch das Scannen werden Schwachstellen erkannt, durch das Assessment, also die Bewertung, werden sie in Kontext gesetzt. Denn es ist wichtig, nicht nur die Sicherheitslücke selbst zu erfassen, sondern auch zu wissen, wie schwerwiegend sie ist, welche möglichen Folgen damit verbunden sind und inwieweit sie die Umgebung einzelner Anwendungen gefährdet. Die verwendeten Methoden umfassen eine Kombination aus automatisierten Tools und manueller Überwachung und reichen von Abhängigkeitstests bis hin zu statischen und dynamischen Codeanalysen. Regelmäßige Assessments haben den Vorteil, dass sowohl Entwickler:innen als auch Sicherheitsteams genau über eventuelle Schwachstellen Bescheid wissen und sie nach Dringlichkeit priorisieren können.

Vulnerability Remediation

Der letzte Schritt nach dem Scannen und der Bewertung von Schwachstellen ist die Vulnerability Remediation oder Schwachstellenbehebung. Die Schwierigkeit dabei ist allerdings nicht unbedingt die Behebung selbst, sondern vielmehr die Entscheidung, welche Schwachstelle zuerst behoben werden muss. Anhand der Informationen aus dem Bewertungsschritt können die verantwortlichen Teams eine Strategie entwickeln und sich als Erstes auf die schwerwiegendsten Probleme konzentrieren. Durch die Integration der Behebungsstrategien in die eigentlichen Entwicklungsprozesse (z. B. die CI/CD-Pipeline) können Teams nicht nur aktuelle Schwachstellen beheben, sondern darüber hinaus Systeme entwickeln, die künftig weniger anfällig sind.

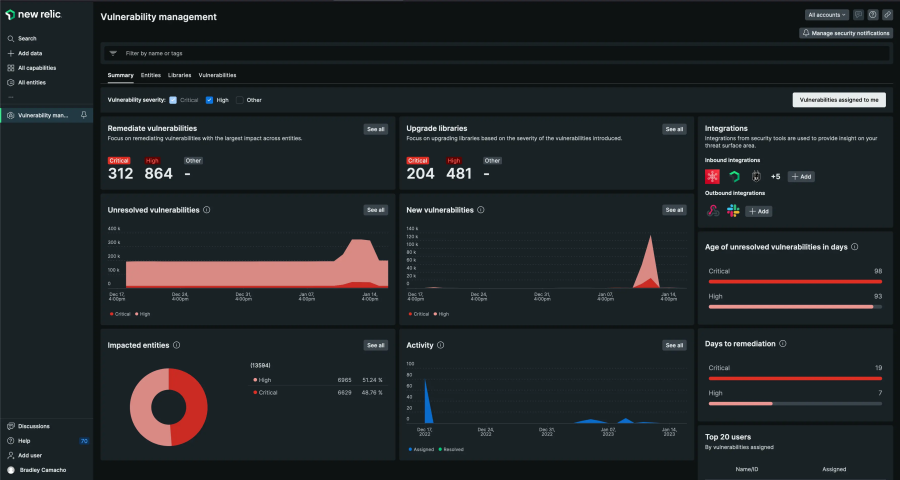

Die nachstehende Abbildung zeigt das Schwachstellenmanagement mit New Relic Security RX.

Kontinuierliches Schwachstellenmanagement: So nutzt es Ihnen

Ihre Software sollte nicht nur einwandfrei funktionieren, sondern auch möglichst allen neuen Bedrohungen standhalten können. Proaktive Sicherheit, die dem rasanten Tempo agiler Entwicklung gewachsen ist – das ist die Stärke des kontinuierlichen Schwachstellenmanagements.

Verbesserte Ermittlung und Verhinderung von Bedrohungen

Da das Scannen kontinuierlich stattfindet, werden neue Schwachstellen so gut wie sofort ermittelt. So wird verhindert, dass Änderungen an der Software Sicherheitslücken verursachen, die unerkannt Schaden anrichten können. Mit diesem proaktiven Ansatz können Entwickler:innen Probleme frühzeitig aus der Welt schaffen und das Gefahrenpotenzial einer Sicherheitslücke massiv reduzieren.

Vorteile für Risikomanagement und Compliance

Um die Vorgaben verschiedener Richtlinien wie der Datenschutz-Grundverordnung (DSGVO), des Health Insurance Portability and Accountability Act (HIPAA) sowie des Card Industry Data Security Standard (PCI DSS) zu erfüllen, müssen stringente Cybersicherheitsmaßnahmen nachgewiesen werden. Kontinuierliches Schwachstellenmanagement ist dabei hilfreich – und zwar nicht nur, um den gesetzlichen Vorgaben nachzukommen, sondern auch, um das Vertrauen der Benutzer:innen zu stärken. Dieses Grundvertrauen aufzubauen ist wesentlich, denn selbst eine einzige Sicherheitsverletzung kann für ein Unternehmen zu einem massiven Reputationsverlust führen.

Kosteneffektive Sicherheitsmaßnahmen

Es ist weitaus kostengünstiger, Sicherheitslücken frühzeitig aus dem Weg zu räumen, als eine signifikante Datenschutzverletzung einzudämmen. Durch kontinuierliches Monitoring können Unternehmen ihre Ressourcen effektiv priorisieren und die wichtigsten Schwachstellen zuerst beheben.

Kontinuierliche Verbesserung und Flexibilität

Sicherheit ist keine statische Angelegenheit. Sie befindet sich ständig im Wandel und aus jeder erkannten Schwachstelle lässt sich etwas lernen, um die künftigen Sicherheitsmaßnahmen zu verbessern. Sicherheit ist keine statische Angelegenheit. Sie befindet sich ständig im Wandel und aus jeder erkannten Schwachstelle lässt sich etwas lernen, um die künftigen Sicherheitsmaßnahmen zu verbessern. Denn angesichts neuer und veränderter Cyberbedrohungen müssen auch immer die Schutzmaßnahmen entsprechend angepasst werden. Mit kontinuierlichem Schwachstellenmanagement ist sichergestellt, dass diese Maßnahmen stets auf dem neuesten Stand sind, und einen dynamischen Schutzschild gegen sich ständig wandelnde Bedrohungsszenarien schaffen.

Kontinuierliches Schwachstellenmanagement mit Security RX bietet mit anderen Worten einen ganzheitlichen Ansatz, der proaktive Abwehr mit den sich stets wandelnden Anforderungen in der Softwareentwicklung (und der Geschäftslandschaft im Allgemeinen) in Einklang bringt.

Kontinuierliches Schwachstellenmanagement: die Implementierung

- Ganzheitliches Programm erstellen: Führen Sie als Erstes einen umfassenden Audit Ihrer bestehenden Systeme durch, um Schwachstellen zu ermitteln und das Gefahrenpotenzial zu bewerten. Darauf basierend können Sie ein strukturiertes Schwachstellenmanagement für Security RX mit klaren Rollen, Verantwortungsbereichen und KPIs zusammenstellen. Denken Sie auch daran, regelmäßig Anpassungen vorzunehmen, wenn neue Bedrohungen auftreten oder sich die Projektanforderungen wandeln.

- Tools auswählen, Automatisierung starten: Wählen Sie Tools, die sich in Ihre Dev-Umgebung integrieren lassen und Echtzeitfeedback unterstützen. Automatisierung ist dabei unverzichtbar. Mit Tools wie dem Security Workflow von New Relic können Sie regelmäßige, automatische Scans einrichten und einheitliche Schwachstellenprüfungen sicherstellen.

- Kommunikationskanäle einrichten: Richten Sie separate Kommunikationskanäle für Schwachstellenmeldungen ein. So können Sie allen Beteiligten unverzüglich verwertbare Einblicke zukommen lassen, wenn Probleme auftreten. Erstellen Sie überdies regelmäßige Reports für die technischen Teams sowie für die Geschäftsführung, damit alle Stakeholder stets informiert sind.

- In allgemeine Sicherheitspraktiken integrieren: Kombinieren Sie kontinuierliches Schwachstellenmanagement mit anderen Sicherheitsprotokollen wie Incident Response und Patch-Management. Mithilfe der Integrationen von New Relic können Sie die Schwachstellendaten mit anderen Systemen synchronisieren und eine zusammenhängende Sicherheitsübersicht liefern.

- Fortwährende Mitarbeiterschulung priorisieren: Halten Sie Ihr Team hinsichtlich der jüngsten Entwicklungen bei der Cybersicherheit auf dem Laufenden. Mit Trainings und Webinaren stellen Sie sicher, dass Ihre Mitarbeiter:innen über alle aktuellen Trends und Best Practices im Bilde sind.

- Anhand von Feedback Iterationen durchführen: Feilen Sie fortwährend an Ihrer Strategie für das Schwachstellenmanagement. Lassen Sie das Feedback von Entwickler:innen einfließen und sorgen Sie dafür, dass die Sicherheit fester Bestandteil des Entwicklungsprozesses ist statt ein bloßes Anhängsel.

Fazit

Kontinuierliches Schwachstellenmanagement ist heutzutage ein Muss, denn die digitale Welt steht nie still. Indem Entwickler:innen Sicherheitslücken proaktiv aus der Welt schaffen, sind sie weitaus besser positioniert, die Sicherheit ihrer Anwendungen zu gewährleisten. Durch Hinzunahme von Tools wie New Relic lässt sich zudem ein widerstandsfähiges Fundament für die Sicherheit aller Softwareprojekte schaffen.

Nächste Schritte

Behalten Sie Ihre Sicherheitslücken im Blick. Zum Einstieg empfehlen wir Folgendes:

- Erstellen Sie ein New Relic Konto, um mit dem Monitoring und der Behebung von Schwachstellen in Ihren Anwendungen zu beginnen.

- Senden Sie Schwachstellendaten über unsere APM Agents, Bewertungstools von Drittanbietern oder unsere Sicherheitsdaten-API.

Die in diesem Blog geäußerten Ansichten sind die des Autors und spiegeln nicht unbedingt die Ansichten von New Relic wider. Alle vom Autor angebotenen Lösungen sind umgebungsspezifisch und nicht Teil der kommerziellen Lösungen oder des Supports von New Relic. Bitte besuchen Sie uns exklusiv im Explorers Hub (discuss.newrelic.com) für Fragen und Unterstützung zu diesem Blogbeitrag. Dieser Blog kann Links zu Inhalten auf Websites Dritter enthalten. Durch die Bereitstellung solcher Links übernimmt, garantiert, genehmigt oder billigt New Relic die auf diesen Websites verfügbaren Informationen, Ansichten oder Produkte nicht.