Dans le monde hyperconnecté d'aujourd'hui, le défi n'est pas simplement de développer des plateformes numériques robustes, mais aussi d'assurer qu'elles demeurent sécurisées contre des menaces qui ne cessent d'évoluer. Avec chaque ligne de code écrite, chaque module intégré, et chaque mise à jour publiée, le risque de vulnérabilités ne cesse de croître. Et si elle est utile, la gestion des vulnérabilités classique se trouve souvent en situation de rattrapage face aux menaces où elle est réactive plutôt qu'anticipative. En revanche, la gestion continue des vulnérabilités est plus synchrone avec la cadence du développement de logiciels et permet de prendre des mesures proactives, itératives et en temps réel.

Dans cet article, vous découvrirez :

- Les concepts fondamentaux de la gestion continue des vulnérabilités avec Security RX

- Les composants clés comme la scrutation, l'évaluation et la remédiation

- Les avantages tangibles du point de vue du développement et de l'entreprise

- Des conseils et des stratégies pour une implémentation efficace dans votre processus de développement

Les éléments clés de la gestion continue des vulnérabilités avec Security RX

La gestion continue des vulnérabilités avec Security RX comprend trois éléments importants :

- La scrutation

- L'évaluation

- La remédiation

Chacun de ces éléments sert un objectif particulier, mais, lorsqu'ils sont combinés, ils offrent une stratégie de défense holistique contre les menaces numériques en constante évolution.

La scrutation continue des vulnérabilités

Au cœur de la scrutation des vulnérabilités se trouve le processus automatisé d'identification proactive des vulnérabilités de sécurité dans les applications logicielles. Dans le monde dynamique des logiciels, où les déploiements peuvent avoir lieu plusieurs fois par jour, la scrutation en temps réel garantit que les efforts de sécurité maintiennent la cadence avec le développement. Il ne s'agit pas simplement de trouver les vulnérabilités, mais aussi de garder une longueur d'avance sur elles. L'automatisation de la scrutation, par exemple, permet un monitoring constant, qui veille à ce que les vulnérabilités ne passent pas inaperçues malgré l'immensité des bases de code.

L'évaluation continue des vulnérabilités

Si la scrutation identifie les vulnérabilités, l'évaluation les place dans leur contexte. Il est essentiel de comprendre non seulement la présence d'une vulnérabilité, mais aussi son impact, sa gravité et les risques potentiels associés dans l'environnement unique d'une application. Grâce à un ensemble d'outils automatisés et de supervision manuelle, les techniques s'étendent des vérifications des dépendances jusqu'à l'analyse statique et dynamique du code. Le principal avantage des évaluations régulières est la capacité de prioriser les tâches. En effet, les équipes de développeurs et de sécurité peuvent comprendre les vulnérabilités et canaliser efficacement leurs efforts, en se concentrant principalement sur les menaces les plus pressantes.

La remédiation des vulnérabilités

La remédiation est le point culminant des processus de scrutation et d'évaluation. Elle constitue la phase d'action où les vulnérabilités identifiées sont traitées et résolues. Le défi n'est souvent pas de réparer une vulnérabilité, mais de déterminer quelles sont celles qui doivent être gérées en premier. Grâce aux informations détaillées provenant des évaluations, les équipes peuvent élaborer des stratégies pour traiter rapidement les vulnérabilités à fort impact. En intégrant les stratégies de remédiation dans les processus de développement, telles que le pipeline CI/CD, les équipes peuvent non seulement gérer les vulnérabilités, mais également créer des systèmes qui y seront moins sensibles à l'avenir.

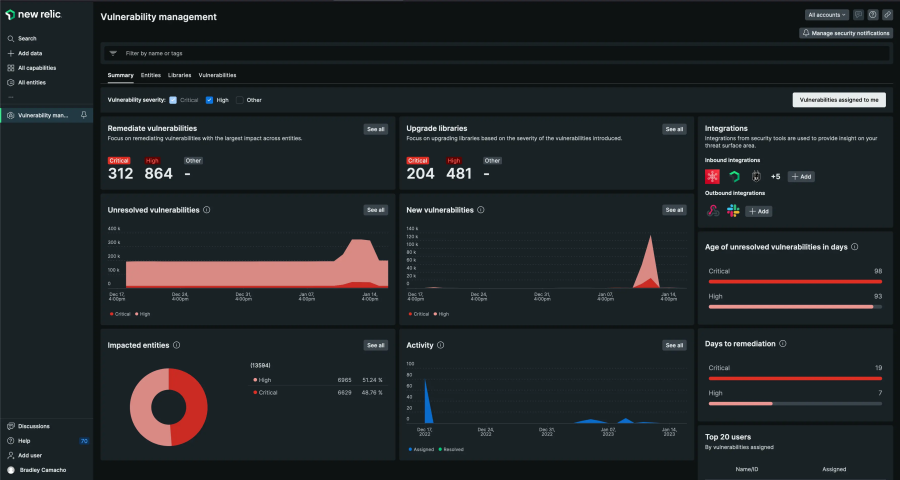

L'image suivante montre l'écran des logs dans l'interface New Relic Security RX

Les avantages de la gestion continue des vulnérabilités avec Security RX

Il est tout aussi vital d'assurer la résilience de vos logiciels contre les menaces potentielles que de garantir sa fonctionnalité. C'est ici que la gestion continue des vulnérabilités avec Security RX se distingue brillamment, car elle aide à équilibrer les besoins d'une sécurité proactive avec la cadence rapide d'un développement agile.

Amélioration de la détection et de la prévention des menaces

Avec la scrutation continue, les vulnérabilités sont identifiées presque aussitôt qu'elles apparaissent, ce qui garantit que la modification des logiciels n'introduira pas de risques passés inaperçus. Cette approche proactive réduit nettement les possibilités d'exploitation et permet aux développeurs de traiter les problèmes avant qu'ils ne prennent de l'ampleur.

Amélioration de la gestion des risques et de la conformité

La réglementation, comme le règlement général sur la protection des données (RGPD), la norme HIPAA (loi américaine sur la portabilité et la responsabilité de l'assurance médicale) et la certification PCI DSS pour les cartes de paiement, exige de hauts niveaux de cybersécurité. La gestion continue des vulnérabilités avec Security RX aide à respecter ces normes, non seulement dans le but de respecter les lois, mais aussi afin d'établir un climat de confiance avec les utilisateurs. Cette confiance est vitale, car il suffit d'une seule violation pour quasiment ruiner la réputation d'une organisation.

Mesures de sécurité rentables

Le traitement précoce des défauts de sécurité est plus efficace et économique que la gestion d'une violation majeure. Le monitoring continu assure la priorisation efficace des ressources par les organisations, qui peuvent ainsi se concentrer d'abord sur les vulnérabilités les plus pressantes.

Amélioration et adaptabilité continues

La sécurité n'est pas statique, elle évolue. Chaque vulnérabilité détectée fournit l'occasion d'apprendre et d'améliorer les mesures de sécurité. À mesure que les cybermenaces évoluent, les mesures de défense contre elles doivent être agiles et robustes. La gestion continue des vulnérabilités avec Security RX garantit que ces mesures de défense sont toujours les plus récentes et fournissent un bouclier dynamique contre le paysage changeant des menaces.

En substance, Security RX propose une approche holistique, combinant des mesures de défense proactives avec les demandes sans cesse changeantes du développement de logiciels et du paysage commercial plus large.

Implémentation de la gestion continue des vulnérabilités avec Security RX

- Mettez en place un programme complet : commencez en faisant l'audit de vos systèmes actuels pour identifier les vulnérabilités et évaluer les risques. De là, préparez un programme de gestion des vulnérabilités clair détaillant les rôles, les responsabilités et les KPI. Puis faites régulièrement les ajustements nécessaires en fonction des nouvelles menaces et des besoins des projets.

- Sélectionnez les outils et procédez à l'automatisation : choisissez les outils qui s'intègrent à votre environnement de développement et prenez en charge le feedback en temps réel. L'automatisation est essentielle. Avec des outils comme le workflow de sécurité de New Relic, les scrutations automatisées peuvent être planifiées fréquemment et assurer ainsi des contrôles des vulnérabilités réguliers.

- Facilitez la communication : créez des canaux définitifs pour les rapports sur les vulnérabilités. Lorsque des problèmes se présentent, notifiez rapidement les parties concernées avec des informations détaillées exploitables. Maintenez des rapports réguliers pour les équipes techniques et les cadres supérieurs afin que toutes les parties prenantes soient informées.

- Intégrez des pratiques de sécurité plus larges : combinez la gestion continue des vulnérabilités de Security RX avec d'autres protocoles de sécurité comme la réponse aux incidents et la gestion des correctifs. Synchronisez vos données de vulnérabilités avec d'autres systèmes pour obtenir une vue générale de la sécurité cohésive grâce aux intégrations de New Relic.

- Priorisez l'éducation continue : tenez vos équipes informées des toutes dernières tendances émergentes de la cybersécurité. Organisez des sessions de formation et des webinaires pour vous assurer qu'elles détiennent les informations et bonnes pratiques les plus récentes.

- Agissez en fonction du feedback : peaufinez constamment votre approche avec Security RX. Incorporez le feedback des développeurs et assurez-vous que la sécurité fait partie intégrante du processus de développement au lieu d'être un module ajouté après coup.

Conclusion

Dans le monde effréné du numérique d'aujourd'hui, la gestion continue des vulnérabilités proposée par Security RX est essentielle. En traitant de manière proactive les menaces de sécurité, les développeurs peuvent garantir la sûreté de leurs applications logicielles. L'utilisation d'outils comme New Relic optimise cette approche en consolidant les bases de la sécurité pour tous les projets logiciels.

Étapes suivantes

Monitorez les vulnérabilités dès maintenant. Pour bien démarrer :

Les opinions exprimées sur ce blog sont celles de l'auteur et ne reflètent pas nécessairement celles de New Relic. Toutes les solutions proposées par l'auteur sont spécifiques à l'environnement et ne font pas partie des solutions commerciales ou du support proposés par New Relic. Veuillez nous rejoindre exclusivement sur l'Explorers Hub (discuss.newrelic.com) pour toute question et assistance concernant cet article de blog. Ce blog peut contenir des liens vers du contenu de sites tiers. En fournissant de tels liens, New Relic n'adopte, ne garantit, n'approuve ou n'approuve pas les informations, vues ou produits disponibles sur ces sites.